Buenas, hoy vengo a explicaros paso a paso como hacer un pentesting a un servidor, en este tutorial cogeré prestado el servidor de un colega. Antes de comenzar a leer este post recomiendo informarse antes de que es un pentesting pincha aquí y si ya estás metido en el tema pues no haría falta. Después de esta breve explicación comenzamos con el tutorial:

Como os digo un colega me dejo un servidor y me pidió que le hiciera un Offsensive Security.

El sitio web sera tpx.mx cuando vamos a buscar vulnerabilidades no sabemos lo que nos vamos a encontrar y recuerda que aveces no es 100% el resultado y tenemos que seguir investigando.

Como sabemos al hacer ping a tpx nos muestra otra ip por seguridad de cloudflare pero como ya eso he publicado demasiado entonces lo haremos con la IP directamente.

Usaremos nmap para verificar los puertos abiertos y tener más información sobre el servidor.

Code:

nmap -sV -sC IP

Me acabo de dar cuenta que no he explicado sobre nmap pero bueno luego lo hare pero para más información puedes hacer

Code:

nmap -h

Ahora quiero que veas que puerto está abierto para seguir escaneando.

En mi caso tenemos un 80 y 443 que me interesan mucho. Como sabemos un puerto 80 es más para servidores web y un 443 a https y vamos a usar owasp para verificar si existe alguna vulnerabilidad, recuerda que https se pueden escanear usando las ip.

Intentaremos revisar el código solo por las dudas pero no tenemos una vulnerabilidad que me llame la atención.

Entonces podemos usar FARADAY, NESSUS, OPENSOURCE. Mientras esperamos que termine de escanearlo seguiremos analizando 443 o 80 pero con NIKTO.

Code:

nikto -h IP -p 80

Code:

nikto -h IP -p 443

Y llegamos a obtener alguna información interesante sobre el server.

Unos de los resultado que nos ofreció con nikto

http://cve.mitre.org/cgi-***/cvename.cgi?name=CVE-2002-0082

Pero si sigues investigando tenemos un exploit armado

https://www.exploit-db.com/exploits/764/

Pero si sigues más investigando tenemos alguien que hablo sobre ese exploit

https://blog.g0tmi1k.com/2011/02/kioptrix-level-1-modssl/

Pero como sé que es un remote buffer overflow no vamos a llegar ese punto pero tendríamos que armar nuestro propio exploit o agarrar el exploit documentado y cambiar los buffer.

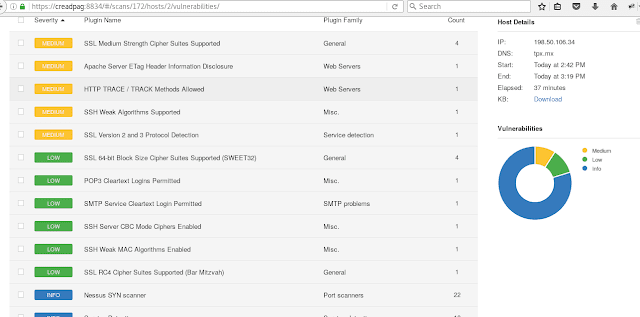

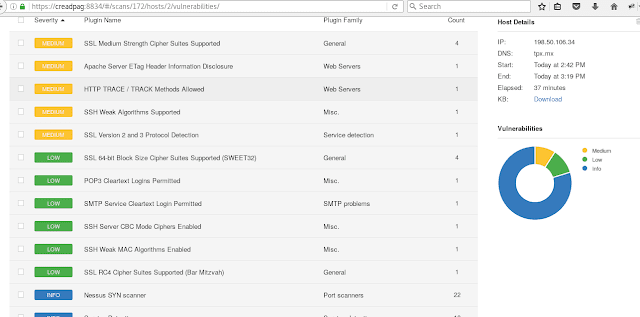

Pero ¿Qué pasó con NESSUS?

Obtuvimos esta información, cada información te ofrece una ayuda para explotar el servidor pero lamentablemente hasta este punto llegare.

Recuerdo servidor como este había en el curso de offsensive security y espero haberte ayudo a ver si luego armamos nuestro exploit y explotamos algo.

Gracias por leerme :)

Como os digo un colega me dejo un servidor y me pidió que le hiciera un Offsensive Security.

El sitio web sera tpx.mx cuando vamos a buscar vulnerabilidades no sabemos lo que nos vamos a encontrar y recuerda que aveces no es 100% el resultado y tenemos que seguir investigando.

Como sabemos al hacer ping a tpx nos muestra otra ip por seguridad de cloudflare pero como ya eso he publicado demasiado entonces lo haremos con la IP directamente.

Usaremos nmap para verificar los puertos abiertos y tener más información sobre el servidor.

Code:

nmap -sV -sC IP

Me acabo de dar cuenta que no he explicado sobre nmap pero bueno luego lo hare pero para más información puedes hacer

Code:

nmap -h

Ahora quiero que veas que puerto está abierto para seguir escaneando.

En mi caso tenemos un 80 y 443 que me interesan mucho. Como sabemos un puerto 80 es más para servidores web y un 443 a https y vamos a usar owasp para verificar si existe alguna vulnerabilidad, recuerda que https se pueden escanear usando las ip.

Intentaremos revisar el código solo por las dudas pero no tenemos una vulnerabilidad que me llame la atención.

Entonces podemos usar FARADAY, NESSUS, OPENSOURCE. Mientras esperamos que termine de escanearlo seguiremos analizando 443 o 80 pero con NIKTO.

Code:

nikto -h IP -p 80

Code:

nikto -h IP -p 443

Y llegamos a obtener alguna información interesante sobre el server.

Unos de los resultado que nos ofreció con nikto

http://cve.mitre.org/cgi-***/cvename.cgi?name=CVE-2002-0082

Pero si sigues investigando tenemos un exploit armado

https://www.exploit-db.com/exploits/764/

Pero si sigues más investigando tenemos alguien que hablo sobre ese exploit

https://blog.g0tmi1k.com/2011/02/kioptrix-level-1-modssl/

Pero como sé que es un remote buffer overflow no vamos a llegar ese punto pero tendríamos que armar nuestro propio exploit o agarrar el exploit documentado y cambiar los buffer.

Pero ¿Qué pasó con NESSUS?

Obtuvimos esta información, cada información te ofrece una ayuda para explotar el servidor pero lamentablemente hasta este punto llegare.

Recuerdo servidor como este había en el curso de offsensive security y espero haberte ayudo a ver si luego armamos nuestro exploit y explotamos algo.

Gracias por leerme :)