Muy buenas Nodo!!!! Os voy a explicar un poco como se instala y usa de forma muy básica (lo que conozco por ahora) un proxmark3 que pillas en Aliexpress por unos 30 pavos aprox.

es.aliexpress.com

es.aliexpress.com

Aquí un enlace para que podáis pillaros uno barato o por un poco mas con unas cuantas Mifare 1k, con las que vamos a trabajar.

Lo primero de todo es conectar la proxmark3 en un puerto del ordenador, y asegurarse que el mismo lo lea. Este aparecerá como un COM seguido del numero de puerto al que esté asociado ese usb al que le has conectado.

Una vez comprobado esto, descargaremos esta carpeta:

github.com

github.com

Descargáis la ultima versión, y cuando lo tengáis lo extraéis en c/: , en donde se encuentre la imagen de Windows.

Estos son los archivos que tendréis dentro de la carpeta.

Lo siguiente será ejecutar el archivo .bat de runme64.

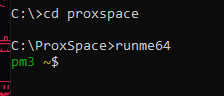

Hay dos formas de acceder a el: directamente desde ahí darle a runme O con el cmd acceder a el.

Los comandos son

cd/

cd proxspace

runme64

Ahora empieza la instalación del firmware. Comenzaremos aplicando el siguiente comando:

git clone https://github.com/RfidResearchGroup/proxmark3.git

Cuando termine de hacer lo que esta haciendo ponéis el siguiente comando:

cd proxmark3

Y continuáis con este:

cp Makefile.platform.sample Makefile.platform

Y con este después:

notepad Makefile.platform

Este abrirá un .txt, donde aparecerá algo como esto:

Aquí quitares el arroba del platform=pm3generic y se lo pondréis al de arriba, quedando asi:

Después de este cambio guardáis el .txt y seguimos con el siguiente comando:

make clean && make -j8 all

Este ultimo tarda su tiempo, a si que esperáis lo que tarde, no os preocupéis por eso.

Después de completar todo esto (firmware), toca flashear el proxmark. Ponéis este comando:

./pm3-flash-bootrom

Y por ultimo, este comando y ya estaría listo todo:

./pm3-flash-fullimage

Con todo esto hecho ya tenemos el proxmark habilitado para empezar la fiesta :) . Para ejecutar ya el programa escribimos pm3, y para próximas veces que queráis meteros es volver al .bat de una de las maneras anteriores y poner "cd proxmark3" y después pm3, y se ejecutara esto:

Si queréis saber mas sobre otras cosas del programa podéis poner help o escribir cualquier mierda que queráis que os salta el menú:

empezaremos con algo básico, la antena roja es de baja frecuencia y la de abajo la de alta, y sus comando son lf y hf respectivamente. Vamos a empezar con algo básico, un escaneo de que estamos poniendo en el escáner, escribiendo auto. Esto tardara un poco, pero te dirá que tipo de tarjeta es y algunos comandos recomendados para esta tarjeta/tag.

Después, si quieres clonar esa tarjeta, imaginemos que es una Mifare 1k, o cualquier otra que no tenga mucha seguridad (La tarjeta del metro de Madrid no va el ataque) usaremos el comando:

hf mf autopwn

Con este comando estaremos ejecutando un ataque que prueba varias formas de sacar la información de la tarjeta/tag, y te sacara unos cuantos ficheros donde se ve donde se ha guardado la información del mismo. Quedara algo asi:

Aquí el archivo importante es el que pone dump, el que copiaremos. Después escribiremos este comando:

hf mf cload -f XXXXXXXXXXXXXXX

Las X es donde va copiado el directorio de la información copiada de la tarjeta, y ya con esto, antes de ejecutar, ponéis la tarjeta a la que queráis clonar, ya sea la típica llave azul o por ejemplo una tarjeta, lo que mas útil te sea, y con lo que tengas en su sitio ya solo ejecutamos y en un instante ya tendremos la tarjeta clonada!!!

Mencionar que lo del ataque tarda un pelín (24 segundos, una barbaridad), y siempre para Mifare 1k usa el segundo ataque.

Y con esto pues ya tienes tu tarjeta de tu portal o de cualquier otra cosa copiada. A futuro puede que traiga junto con un amigo algo muy interesante que he hablado antes pero que tenemos que currarlo, a si que si sale lo publicamos.

Proxmark3 5,0 Kit NFC tarjeta con Chip inteligente copiadora de grietas 13,56 Mhz duplicador de llaves 125Khz T5577 Token clon escritor IC ID lector de insignia - AliExpress 30

Smarter Shopping, Better Living! Aliexpress.com

Aquí un enlace para que podáis pillaros uno barato o por un poco mas con unas cuantas Mifare 1k, con las que vamos a trabajar.

Lo primero de todo es conectar la proxmark3 en un puerto del ordenador, y asegurarse que el mismo lo lea. Este aparecerá como un COM seguido del numero de puerto al que esté asociado ese usb al que le has conectado.

Una vez comprobado esto, descargaremos esta carpeta:

Releases · Gator96100/ProxSpace

Proxmark III develoment environment for Windows. Contribute to Gator96100/ProxSpace development by creating an account on GitHub.

Descargáis la ultima versión, y cuando lo tengáis lo extraéis en c/: , en donde se encuentre la imagen de Windows.

Estos son los archivos que tendréis dentro de la carpeta.

Lo siguiente será ejecutar el archivo .bat de runme64.

Hay dos formas de acceder a el: directamente desde ahí darle a runme O con el cmd acceder a el.

Los comandos son

cd/

cd proxspace

runme64

Ahora empieza la instalación del firmware. Comenzaremos aplicando el siguiente comando:

git clone https://github.com/RfidResearchGroup/proxmark3.git

Cuando termine de hacer lo que esta haciendo ponéis el siguiente comando:

cd proxmark3

Y continuáis con este:

cp Makefile.platform.sample Makefile.platform

Y con este después:

notepad Makefile.platform

Este abrirá un .txt, donde aparecerá algo como esto:

Aquí quitares el arroba del platform=pm3generic y se lo pondréis al de arriba, quedando asi:

Después de este cambio guardáis el .txt y seguimos con el siguiente comando:

make clean && make -j8 all

Este ultimo tarda su tiempo, a si que esperáis lo que tarde, no os preocupéis por eso.

Después de completar todo esto (firmware), toca flashear el proxmark. Ponéis este comando:

./pm3-flash-bootrom

Y por ultimo, este comando y ya estaría listo todo:

./pm3-flash-fullimage

Con todo esto hecho ya tenemos el proxmark habilitado para empezar la fiesta :) . Para ejecutar ya el programa escribimos pm3, y para próximas veces que queráis meteros es volver al .bat de una de las maneras anteriores y poner "cd proxmark3" y después pm3, y se ejecutara esto:

Si queréis saber mas sobre otras cosas del programa podéis poner help o escribir cualquier mierda que queráis que os salta el menú:

empezaremos con algo básico, la antena roja es de baja frecuencia y la de abajo la de alta, y sus comando son lf y hf respectivamente. Vamos a empezar con algo básico, un escaneo de que estamos poniendo en el escáner, escribiendo auto. Esto tardara un poco, pero te dirá que tipo de tarjeta es y algunos comandos recomendados para esta tarjeta/tag.

Después, si quieres clonar esa tarjeta, imaginemos que es una Mifare 1k, o cualquier otra que no tenga mucha seguridad (La tarjeta del metro de Madrid no va el ataque) usaremos el comando:

hf mf autopwn

Con este comando estaremos ejecutando un ataque que prueba varias formas de sacar la información de la tarjeta/tag, y te sacara unos cuantos ficheros donde se ve donde se ha guardado la información del mismo. Quedara algo asi:

Aquí el archivo importante es el que pone dump, el que copiaremos. Después escribiremos este comando:

hf mf cload -f XXXXXXXXXXXXXXX

Las X es donde va copiado el directorio de la información copiada de la tarjeta, y ya con esto, antes de ejecutar, ponéis la tarjeta a la que queráis clonar, ya sea la típica llave azul o por ejemplo una tarjeta, lo que mas útil te sea, y con lo que tengas en su sitio ya solo ejecutamos y en un instante ya tendremos la tarjeta clonada!!!

Mencionar que lo del ataque tarda un pelín (24 segundos, una barbaridad), y siempre para Mifare 1k usa el segundo ataque.

Y con esto pues ya tienes tu tarjeta de tu portal o de cualquier otra cosa copiada. A futuro puede que traiga junto con un amigo algo muy interesante que he hablado antes pero que tenemos que currarlo, a si que si sale lo publicamos.