destapeman

FUCK PUSSYS, YES BADASS

Moderador

Paladín de Nodo

Jinete de Nodo

Burgués de Nodo

Noderador

Nodero

Noder

Buenas noches noders,

Entiendo que muchos de vosotros estáis terminando los estudios y/o estáis comenzando a buscar trabajo en este mundillo de la Ciberseguridad. Debido a ello he redactado este post, de cara orientativa a si el día de mañana os encontráis trabajando con una herramienta EDR/XDR podáis ser más eficientes.

Esto es un caso real que me ocurrió el lunes por la noche de guardia. El EDR de un cliente detectó la ejecución de un spyware en el workstation de un cliente y bloqueó el proceso que lo ejecutaba.

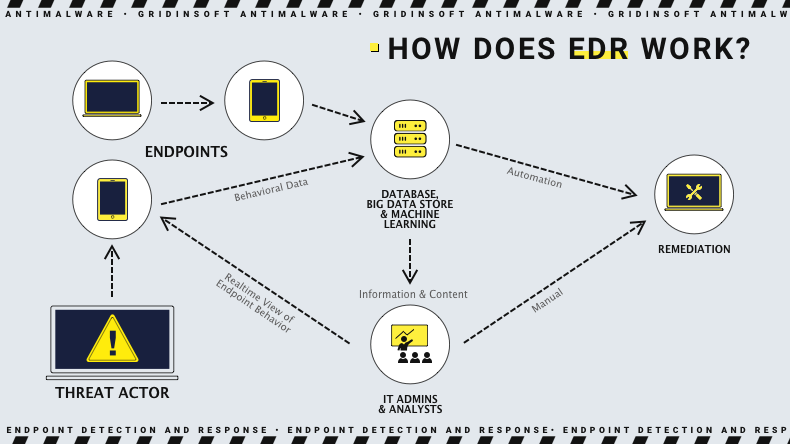

Alguno se preguntará que qué coño es un EDR ¿verdad? lo explicaré por encima porque no es objetivo del post y no me quiero enrollar con estas cosas, puedo hacer un post más adelante explicando lo que es con más detalle y profundidad, pero a grandes rasgos un EDR es un antivirus que usa AI en tiempo real para poder detectar ejecuciones maliciosas al momento y poder bloquearlas.

Hasta ahí bien, el EDR había hecho su trabajo y había protegido el equipo y con ello la infraestructura de nuestro cliente, pero claro, no vale solo con eso, como técnicos/especialistas/analistas/arquitectos/consultores/ingenieros de ciberseguridad tenemos que saber dar una respuesta a cliente de lo que ha pasado porque en ocasiones como ésta, podemos evitar que vuelva a ocurrir y como dice el dicho teta que mano no cubre no es teta sino ubre... no espera, no era ese el dicho, lo que quería decir es que más vale prevenir que curar.

Así que cuando me metí en la consola del EDR para visualizar todos los datos recogidos en la alerta, vi que había unas 230 conexiones a disco ocurridas durante la ejecución del malware. Tenía que encontrar el proceso padre que había desencadenado todo eso porque ahí estaría la explicación.

De hecho el análisis que hizo la herramienta no era del todo correcto ya que trataba la alerta como un caso de ofuscación. Las AI son muy recientes y aunque puedan detectar un patrón de ataque, muchas veces no son capaces de identificar bien de qué se trata. De ahí que nuestra labor como analistas sea tan importante. Como dije, la alerta detectaba la técnica como un caso de ofuscación y en un principio si que es verdad que me pareció lógico. Un montón de entradas al disco de a saber qué malware... muchas de ellas podrían ser simplemente intentos intencionados para intentar engañar a un AV, hacerlo ver como tareas normales para intentar esconder la fuga de información que trataba de hacer el spyware.

En esas que me pongo a revisar las conexiones a disco que se hicieron. ¿las 230 una a una? NO no jodas macho, usemos la cabeza. Hice un barrido rápido de las ejecuciones que se hicieron y de ello obtuve 3 datos importantes:

Punto clave para saber identificar dentro de 230 conexiones, el dato clave que haga que el trabajo sea más productivo y el problema se pueda entender cuanto antes y por lo tanto, si el EDR/AV no ha sido capaz de solucionar, darle tú mismo una solución más rápido.

La entrada efaidnbmnnnibpcajpcglclefindmkaj lo busqué con un ctrl+f para ver cuantas veces se repetía y vi que eran unas 55 veces que el "malware" había hecho una conexión a esa DLL. Una DLL a grandes rasgos es una función pública que está instalada en Windows a la que los programas tienen acceso para su ejecución, es por temas de evitar código redundante. Si 115 de mis programas que tengo instalados en el equipo, por ejemplo, necesitan hacer una conexión a la BBDD de Windows para descargar alguna actualización en vez de tener la función en el código de cada uno de los programas, simplemente lo tienen linkeados a la DLL y ésta ejecuta la función cuando se necesite.

Al reconocer unas conexiones que no son normales, hacia una función con permisos de ejecución... en fin, busqué que coño era eso, y ahora viene el powtwist de la cuestión:

Era una jodida extensión de Adobe Acrobat Reader que se instala automáticamente con los parches de seguridad. Esa extensión es un Spyware que se dedica a recolectar los datos de sesión, navegación, memoria... etc del usuario y se envía a Adobe para a saber que cojones. De ahí que hubiesen tantas ejecuciones hacia la caché, hacia PDFs de Adobe... en fin.

Con ese trabajo extra de análisis que hice, logramos tranquilizar más al cliente aportando información extra que no puede dártela una herramienta de ciberseguridad tan avanzada como Corwdstrike, siendo el EDR seguramente más potente del mercado, o uno de los más potentes. También podemos poner a trabajar a los demás equipos evitando que se pueda volver a dar de nuevo una amenaza igual, ya que conociendo el ID de la extensión: efaidnbmnnnibpcajpcglclefindmkaj podemos añadirla a una GPO en el AD y evitar que se vuelva a instalar o eliminar de cualquier equipo.

Ese es el valor añadido que le aportamos como técnicos/especialistas/analistas/arquitectos/consultores/ingenieros de ciberseguridad a los clientes y es lo que justifica nuestro sueldo. Podríamos habernos quedado sin hacer nada más, pero yo no hubiese aprendido nada, cliente se hubiese quedado un poco "meh" porque claro, para decirle lo mismo que pone la consola del EDR, para eso se ahorra la administración de la misma. Ese es el valor y lo que hay que buscar. Son esos pequeños detalles los que marcan la diferencia.

Un saludo.

Entiendo que muchos de vosotros estáis terminando los estudios y/o estáis comenzando a buscar trabajo en este mundillo de la Ciberseguridad. Debido a ello he redactado este post, de cara orientativa a si el día de mañana os encontráis trabajando con una herramienta EDR/XDR podáis ser más eficientes.

Esto es un caso real que me ocurrió el lunes por la noche de guardia. El EDR de un cliente detectó la ejecución de un spyware en el workstation de un cliente y bloqueó el proceso que lo ejecutaba.

Alguno se preguntará que qué coño es un EDR ¿verdad? lo explicaré por encima porque no es objetivo del post y no me quiero enrollar con estas cosas, puedo hacer un post más adelante explicando lo que es con más detalle y profundidad, pero a grandes rasgos un EDR es un antivirus que usa AI en tiempo real para poder detectar ejecuciones maliciosas al momento y poder bloquearlas.

Hasta ahí bien, el EDR había hecho su trabajo y había protegido el equipo y con ello la infraestructura de nuestro cliente, pero claro, no vale solo con eso, como técnicos/especialistas/analistas/arquitectos/consultores/ingenieros de ciberseguridad tenemos que saber dar una respuesta a cliente de lo que ha pasado porque en ocasiones como ésta, podemos evitar que vuelva a ocurrir y como dice el dicho teta que mano no cubre no es teta sino ubre... no espera, no era ese el dicho, lo que quería decir es que más vale prevenir que curar.

Así que cuando me metí en la consola del EDR para visualizar todos los datos recogidos en la alerta, vi que había unas 230 conexiones a disco ocurridas durante la ejecución del malware. Tenía que encontrar el proceso padre que había desencadenado todo eso porque ahí estaría la explicación.

De hecho el análisis que hizo la herramienta no era del todo correcto ya que trataba la alerta como un caso de ofuscación. Las AI son muy recientes y aunque puedan detectar un patrón de ataque, muchas veces no son capaces de identificar bien de qué se trata. De ahí que nuestra labor como analistas sea tan importante. Como dije, la alerta detectaba la técnica como un caso de ofuscación y en un principio si que es verdad que me pareció lógico. Un montón de entradas al disco de a saber qué malware... muchas de ellas podrían ser simplemente intentos intencionados para intentar engañar a un AV, hacerlo ver como tareas normales para intentar esconder la fuga de información que trataba de hacer el spyware.

En esas que me pongo a revisar las conexiones a disco que se hicieron. ¿las 230 una a una? NO no jodas macho, usemos la cabeza. Hice un barrido rápido de las ejecuciones que se hicieron y de ello obtuve 3 datos importantes:

- Se habían hecho muchas consultas a la caché del navegador, cookies, sesiones...

- Se habían hecho muchas consultas a pdfs de Adobe.

- Se habían hecho muchas consultas al siguiente directorio: efaidnbmnnnibpcajpcglclefindmkaj

Punto clave para saber identificar dentro de 230 conexiones, el dato clave que haga que el trabajo sea más productivo y el problema se pueda entender cuanto antes y por lo tanto, si el EDR/AV no ha sido capaz de solucionar, darle tú mismo una solución más rápido.

La entrada efaidnbmnnnibpcajpcglclefindmkaj lo busqué con un ctrl+f para ver cuantas veces se repetía y vi que eran unas 55 veces que el "malware" había hecho una conexión a esa DLL. Una DLL a grandes rasgos es una función pública que está instalada en Windows a la que los programas tienen acceso para su ejecución, es por temas de evitar código redundante. Si 115 de mis programas que tengo instalados en el equipo, por ejemplo, necesitan hacer una conexión a la BBDD de Windows para descargar alguna actualización en vez de tener la función en el código de cada uno de los programas, simplemente lo tienen linkeados a la DLL y ésta ejecuta la función cuando se necesite.

Al reconocer unas conexiones que no son normales, hacia una función con permisos de ejecución... en fin, busqué que coño era eso, y ahora viene el powtwist de la cuestión:

Era una jodida extensión de Adobe Acrobat Reader que se instala automáticamente con los parches de seguridad. Esa extensión es un Spyware que se dedica a recolectar los datos de sesión, navegación, memoria... etc del usuario y se envía a Adobe para a saber que cojones. De ahí que hubiesen tantas ejecuciones hacia la caché, hacia PDFs de Adobe... en fin.

Con ese trabajo extra de análisis que hice, logramos tranquilizar más al cliente aportando información extra que no puede dártela una herramienta de ciberseguridad tan avanzada como Corwdstrike, siendo el EDR seguramente más potente del mercado, o uno de los más potentes. También podemos poner a trabajar a los demás equipos evitando que se pueda volver a dar de nuevo una amenaza igual, ya que conociendo el ID de la extensión: efaidnbmnnnibpcajpcglclefindmkaj podemos añadirla a una GPO en el AD y evitar que se vuelva a instalar o eliminar de cualquier equipo.

Ese es el valor añadido que le aportamos como técnicos/especialistas/analistas/arquitectos/consultores/ingenieros de ciberseguridad a los clientes y es lo que justifica nuestro sueldo. Podríamos habernos quedado sin hacer nada más, pero yo no hubiese aprendido nada, cliente se hubiese quedado un poco "meh" porque claro, para decirle lo mismo que pone la consola del EDR, para eso se ahorra la administración de la misma. Ese es el valor y lo que hay que buscar. Son esos pequeños detalles los que marcan la diferencia.

Un saludo.