🔌💻 PROCESO PASO A PASO PARA HACKEAR CAJEROS AUTO🔌💻

- Autor Staff

- Fecha de inicio

- Tagged users

-

🏴☠️ Consigue una invitación al foro para poder registrarte 🏴☠️

✅ Informática · Redes sociales y Emprendimiento · Trading/Forex · Criptomonedas · Códigos y ofertas ✅

Estás usando un navegador obsoleto. No se pueden mostrar este u otros sitios web correctamente.

Se debe actualizar o usar un navegador alternativo.

Se debe actualizar o usar un navegador alternativo.

Ver el archivo adjunto 22458

INTRODUCCIÓN - QUÉ HAY DENTRO DE UN CAJERO AUTOMÁTICO

Antes de comenzar, vale la pena recordar la composición de estas máquinas. Un cajero automático típico es un conjunto de componentes electromecánicos listos para usar alojados en un solo gabinete. Los fabricantes ensamblan las máquinas a partir de un dispensador de billetes, un lector de tarjetas y otros componentes ya desarrollados por proveedores externos. Los componentes terminados se alojan en un área del cajero integrada por dos compartimentos: uno superior (el área de servicio) y uno inferior (la caja fuerte)

Todos los componentes electromecánicos están conectados a través de puertos USB y COM a la unidad del sistema, que en este caso actúa como host. En modelos más antiguos de cajeros automáticos, también puede encontrar conexiones a través del bus SDC.

Sobre la evolución de los ataques, antes los actores de amenazas solamente explotaban debilidades físicas en los cajeros automáticos, empleando dispositivos conocidos como skimmers para robar datos de bandas magnéticas, números de tarjetas o PINs. La transición al uso de técnicas de hacking llegó con el avance tecnológico de los fabricantes de estas máquinas.

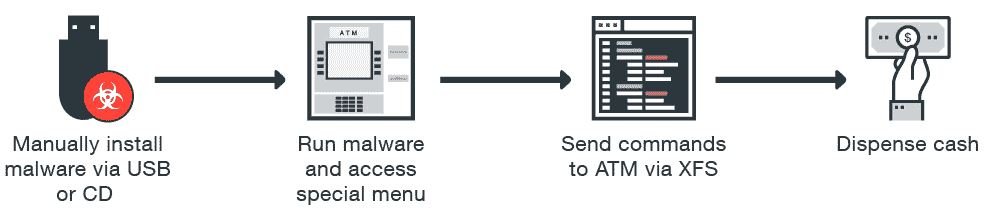

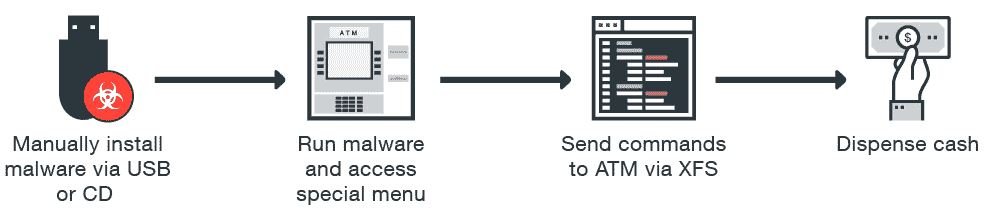

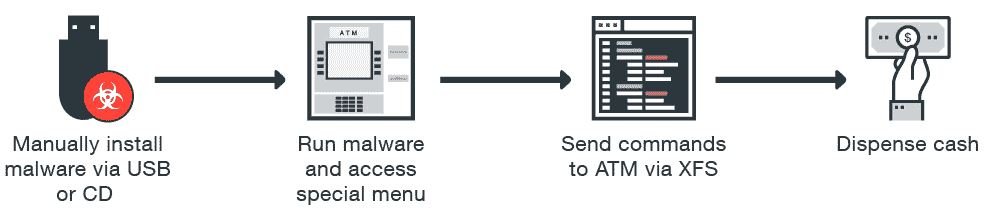

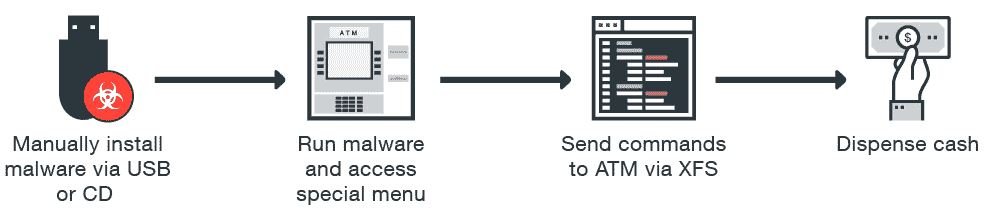

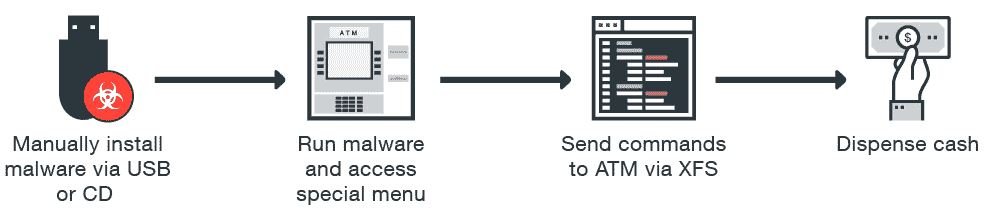

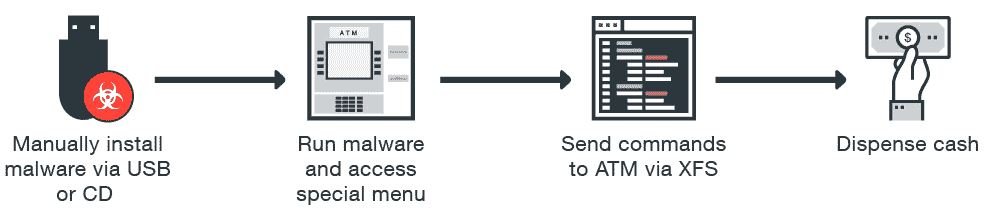

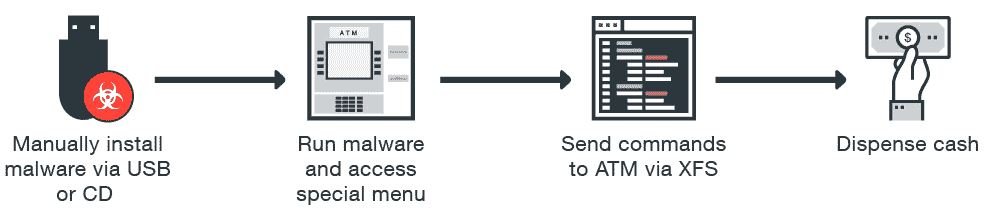

Ahora se usan variantes de malware (troyanos bancarios, skimmers, backdoors) para ingresar al host del sistema objetivo mediante unidades USB o a través del abuso de un puerto de acceso remoto.

¿CÓMO OCURRE UNA INFECCIÓN?

*** Hidden text: cannot be quoted. ***

Miles de cajeros automáticos son potencialmente vulnerables a esta variante de ataque. De camino a un centro de procesamiento genuino, el hacker inserta el suyo, falso. Este centro de procesamiento falso le indica al cajero automático que entregue los billetes. Al mismo tiempo, el actor de amenazas configura su centro de procesamiento de tal manera que se emite efectivo independientemente de la tarjeta que se inserte en el cajero automático, incluso si su período de validez ha expirado o su saldo es cero.

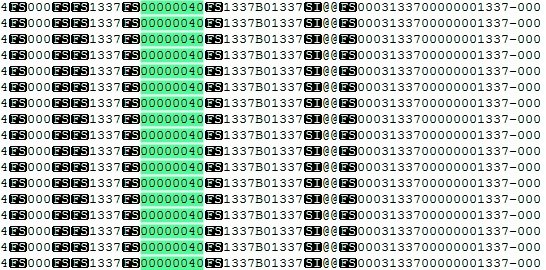

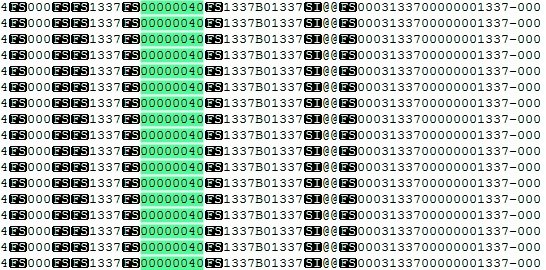

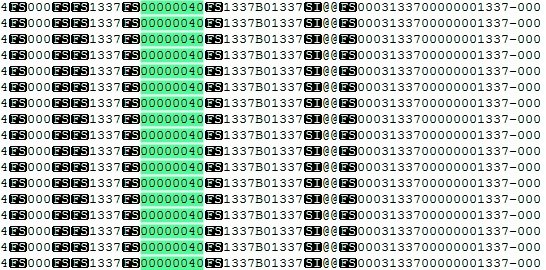

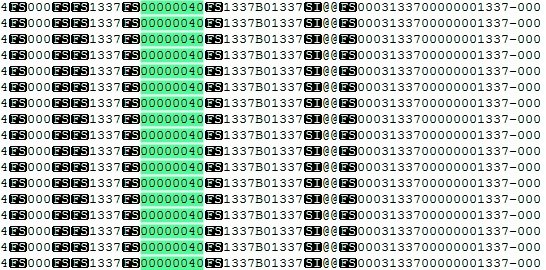

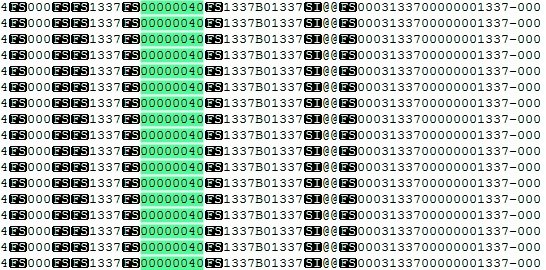

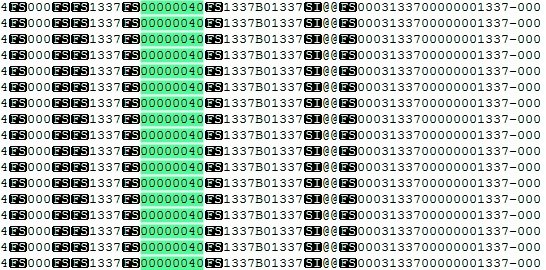

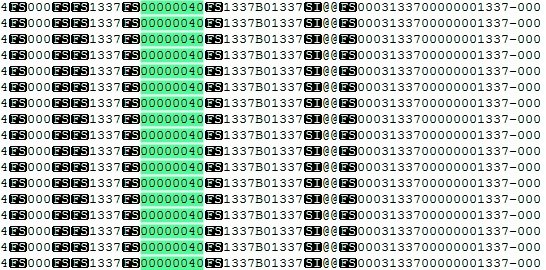

Lo principal es que el centro de procesamiento falso la “reconozca”. Un centro de procesamiento falso puede ser artesanal o un simulador de centro de procesamiento diseñado originalmente para depurar la configuración de la red. La siguiente figura muestra un volcado de comandos para emitir cuarenta billetes desde el cuarto casete, enviados desde un centro de procesamiento falso y que están almacenados en diarios de software de cajeros automáticos. Casi parecen reales.

a probar broVer el archivo adjunto 22458

INTRODUCCIÓN - QUÉ HAY DENTRO DE UN CAJERO AUTOMÁTICO

Antes de comenzar, vale la pena recordar la composición de estas máquinas. Un cajero automático típico es un conjunto de componentes electromecánicos listos para usar alojados en un solo gabinete. Los fabricantes ensamblan las máquinas a partir de un dispensador de billetes, un lector de tarjetas y otros componentes ya desarrollados por proveedores externos. Los componentes terminados se alojan en un área del cajero integrada por dos compartimentos: uno superior (el área de servicio) y uno inferior (la caja fuerte)

Todos los componentes electromecánicos están conectados a través de puertos USB y COM a la unidad del sistema, que en este caso actúa como host. En modelos más antiguos de cajeros automáticos, también puede encontrar conexiones a través del bus SDC.

Sobre la evolución de los ataques, antes los actores de amenazas solamente explotaban debilidades físicas en los cajeros automáticos, empleando dispositivos conocidos como skimmers para robar datos de bandas magnéticas, números de tarjetas o PINs. La transición al uso de técnicas de hacking llegó con el avance tecnológico de los fabricantes de estas máquinas.

Ahora se usan variantes de malware (troyanos bancarios, skimmers, backdoors) para ingresar al host del sistema objetivo mediante unidades USB o a través del abuso de un puerto de acceso remoto.

¿CÓMO OCURRE UNA INFECCIÓN?

*** Hidden text: cannot be quoted. ***

Miles de cajeros automáticos son potencialmente vulnerables a esta variante de ataque. De camino a un centro de procesamiento genuino, el hacker inserta el suyo, falso. Este centro de procesamiento falso le indica al cajero automático que entregue los billetes. Al mismo tiempo, el actor de amenazas configura su centro de procesamiento de tal manera que se emite efectivo independientemente de la tarjeta que se inserte en el cajero automático, incluso si su período de validez ha expirado o su saldo es cero.

Lo principal es que el centro de procesamiento falso la “reconozca”. Un centro de procesamiento falso puede ser artesanal o un simulador de centro de procesamiento diseñado originalmente para depurar la configuración de la red. La siguiente figura muestra un volcado de comandos para emitir cuarenta billetes desde el cuarto casete, enviados desde un centro de procesamiento falso y que están almacenados en diarios de software de cajeros automáticos. Casi parecen reales.

SergioMdrzzz

Miembro muy activo

rukasecret

Miembro activo

ostiaVer el archivo adjunto 22458

INTRODUCCIÓN - QUÉ HAY DENTRO DE UN CAJERO AUTOMÁTICO

Antes de comenzar, vale la pena recordar la composición de estas máquinas. Un cajero automático típico es un conjunto de componentes electromecánicos listos para usar alojados en un solo gabinete. Los fabricantes ensamblan las máquinas a partir de un dispensador de billetes, un lector de tarjetas y otros componentes ya desarrollados por proveedores externos. Los componentes terminados se alojan en un área del cajero integrada por dos compartimentos: uno superior (el área de servicio) y uno inferior (la caja fuerte)

Todos los componentes electromecánicos están conectados a través de puertos USB y COM a la unidad del sistema, que en este caso actúa como host. En modelos más antiguos de cajeros automáticos, también puede encontrar conexiones a través del bus SDC.

Sobre la evolución de los ataques, antes los actores de amenazas solamente explotaban debilidades físicas en los cajeros automáticos, empleando dispositivos conocidos como skimmers para robar datos de bandas magnéticas, números de tarjetas o PINs. La transición al uso de técnicas de hacking llegó con el avance tecnológico de los fabricantes de estas máquinas.

Ahora se usan variantes de malware (troyanos bancarios, skimmers, backdoors) para ingresar al host del sistema objetivo mediante unidades USB o a través del abuso de un puerto de acceso remoto.

¿CÓMO OCURRE UNA INFECCIÓN?

*** Hidden text: cannot be quoted. ***

Miles de cajeros automáticos son potencialmente vulnerables a esta variante de ataque. De camino a un centro de procesamiento genuino, el hacker inserta el suyo, falso. Este centro de procesamiento falso le indica al cajero automático que entregue los billetes. Al mismo tiempo, el actor de amenazas configura su centro de procesamiento de tal manera que se emite efectivo independientemente de la tarjeta que se inserte en el cajero automático, incluso si su período de validez ha expirado o su saldo es cero.

Lo principal es que el centro de procesamiento falso la “reconozca”. Un centro de procesamiento falso puede ser artesanal o un simulador de centro de procesamiento diseñado originalmente para depurar la configuración de la red. La siguiente figura muestra un volcado de comandos para emitir cuarenta billetes desde el cuarto casete, enviados desde un centro de procesamiento falso y que están almacenados en diarios de software de cajeros automáticos. Casi parecen reales.

veamosVer el archivo adjunto 22458

INTRODUCCIÓN - QUÉ HAY DENTRO DE UN CAJERO AUTOMÁTICO

Antes de comenzar, vale la pena recordar la composición de estas máquinas. Un cajero automático típico es un conjunto de componentes electromecánicos listos para usar alojados en un solo gabinete. Los fabricantes ensamblan las máquinas a partir de un dispensador de billetes, un lector de tarjetas y otros componentes ya desarrollados por proveedores externos. Los componentes terminados se alojan en un área del cajero integrada por dos compartimentos: uno superior (el área de servicio) y uno inferior (la caja fuerte)

Todos los componentes electromecánicos están conectados a través de puertos USB y COM a la unidad del sistema, que en este caso actúa como host. En modelos más antiguos de cajeros automáticos, también puede encontrar conexiones a través del bus SDC.

Sobre la evolución de los ataques, antes los actores de amenazas solamente explotaban debilidades físicas en los cajeros automáticos, empleando dispositivos conocidos como skimmers para robar datos de bandas magnéticas, números de tarjetas o PINs. La transición al uso de técnicas de hacking llegó con el avance tecnológico de los fabricantes de estas máquinas.

Ahora se usan variantes de malware (troyanos bancarios, skimmers, backdoors) para ingresar al host del sistema objetivo mediante unidades USB o a través del abuso de un puerto de acceso remoto.

¿CÓMO OCURRE UNA INFECCIÓN?

*** Hidden text: cannot be quoted. ***

Miles de cajeros automáticos son potencialmente vulnerables a esta variante de ataque. De camino a un centro de procesamiento genuino, el hacker inserta el suyo, falso. Este centro de procesamiento falso le indica al cajero automático que entregue los billetes. Al mismo tiempo, el actor de amenazas configura su centro de procesamiento de tal manera que se emite efectivo independientemente de la tarjeta que se inserte en el cajero automático, incluso si su período de validez ha expirado o su saldo es cero.

Lo principal es que el centro de procesamiento falso la “reconozca”. Un centro de procesamiento falso puede ser artesanal o un simulador de centro de procesamiento diseñado originalmente para depurar la configuración de la red. La siguiente figura muestra un volcado de comandos para emitir cuarenta billetes desde el cuarto casete, enviados desde un centro de procesamiento falso y que están almacenados en diarios de software de cajeros automáticos. Casi parecen reales.

gso123

Miembro muy activo

Ver el archivo adjunto 22458

INTRODUCCIÓN - QUÉ HAY DENTRO DE UN CAJERO AUTOMÁTICO

Antes de comenzar, vale la pena recordar la composición de estas máquinas. Un cajero automático típico es un conjunto de componentes electromecánicos listos para usar alojados en un solo gabinete. Los fabricantes ensamblan las máquinas a partir de un dispensador de billetes, un lector de tarjetas y otros componentes ya desarrollados por proveedores externos. Los componentes terminados se alojan en un área del cajero integrada por dos compartimentos: uno superior (el área de servicio) y uno inferior (la caja fuerte)

Todos los componentes electromecánicos están conectados a través de puertos USB y COM a la unidad del sistema, que en este caso actúa como host. En modelos más antiguos de cajeros automáticos, también puede encontrar conexiones a través del bus SDC.

Sobre la evolución de los ataques, antes los actores de amenazas solamente explotaban debilidades físicas en los cajeros automáticos, empleando dispositivos conocidos como skimmers para robar datos de bandas magnéticas, números de tarjetas o PINs. La transición al uso de técnicas de hacking llegó con el avance tecnológico de los fabricantes de estas máquinas.

Ahora se usan variantes de malware (troyanos bancarios, skimmers, backdoors) para ingresar al host del sistema objetivo mediante unidades USB o a través del abuso de un puerto de acceso remoto.

¿CÓMO OCURRE UNA INFECCIÓN?

*** Hidden text: cannot be quoted. ***

Miles de cajeros automáticos son potencialmente vulnerables a esta variante de ataque. De camino a un centro de procesamiento genuino, el hacker inserta el suyo, falso. Este centro de procesamiento falso le indica al cajero automático que entregue los billetes. Al mismo tiempo, el actor de amenazas configura su centro de procesamiento de tal manera que se emite efectivo independientemente de la tarjeta que se inserte en el cajero automático, incluso si su período de validez ha expirado o su saldo es cero.

Lo principal es que el centro de procesamiento falso la “reconozca”. Un centro de procesamiento falso puede ser artesanal o un simulador de centro de procesamiento diseñado originalmente para depurar la configuración de la red. La siguiente figura muestra un volcado de comandos para emitir cuarenta billetes desde el cuarto casete, enviados desde un centro de procesamiento falso y que están almacenados en diarios de software de cajeros automáticos. Casi parecen reales.

javierterol

Miembro muy activo

leofideo

Miembro

yVer el archivo adjunto 22458

INTRODUCCIÓN - QUÉ HAY DENTRO DE UN CAJERO AUTOMÁTICO

Antes de comenzar, vale la pena recordar la composición de estas máquinas. Un cajero automático típico es un conjunto de componentes electromecánicos listos para usar alojados en un solo gabinete. Los fabricantes ensamblan las máquinas a partir de un dispensador de billetes, un lector de tarjetas y otros componentes ya desarrollados por proveedores externos. Los componentes terminados se alojan en un área del cajero integrada por dos compartimentos: uno superior (el área de servicio) y uno inferior (la caja fuerte)

Todos los componentes electromecánicos están conectados a través de puertos USB y COM a la unidad del sistema, que en este caso actúa como host. En modelos más antiguos de cajeros automáticos, también puede encontrar conexiones a través del bus SDC.

Sobre la evolución de los ataques, antes los actores de amenazas solamente explotaban debilidades físicas en los cajeros automáticos, empleando dispositivos conocidos como skimmers para robar datos de bandas magnéticas, números de tarjetas o PINs. La transición al uso de técnicas de hacking llegó con el avance tecnológico de los fabricantes de estas máquinas.

Ahora se usan variantes de malware (troyanos bancarios, skimmers, backdoors) para ingresar al host del sistema objetivo mediante unidades USB o a través del abuso de un puerto de acceso remoto.

¿CÓMO OCURRE UNA INFECCIÓN?

*** Hidden text: cannot be quoted. ***

Miles de cajeros automáticos son potencialmente vulnerables a esta variante de ataque. De camino a un centro de procesamiento genuino, el hacker inserta el suyo, falso. Este centro de procesamiento falso le indica al cajero automático que entregue los billetes. Al mismo tiempo, el actor de amenazas configura su centro de procesamiento de tal manera que se emite efectivo independientemente de la tarjeta que se inserte en el cajero automático, incluso si su período de validez ha expirado o su saldo es cero.

Lo principal es que el centro de procesamiento falso la “reconozca”. Un centro de procesamiento falso puede ser artesanal o un simulador de centro de procesamiento diseñado originalmente para depurar la configuración de la red. La siguiente figura muestra un volcado de comandos para emitir cuarenta billetes desde el cuarto casete, enviados desde un centro de procesamiento falso y que están almacenados en diarios de software de cajeros automáticos. Casi parecen reales.

DearLucifear

Miembro muy activo

Ver el archivo adjunto 22458

INTRODUCCIÓN - QUÉ HAY DENTRO DE UN CAJERO AUTOMÁTICO

Antes de comenzar, vale la pena recordar la composición de estas máquinas. Un cajero automático típico es un conjunto de componentes electromecánicos listos para usar alojados en un solo gabinete. Los fabricantes ensamblan las máquinas a partir de un dispensador de billetes, un lector de tarjetas y otros componentes ya desarrollados por proveedores externos. Los componentes terminados se alojan en un área del cajero integrada por dos compartimentos: uno superior (el área de servicio) y uno inferior (la caja fuerte)

Todos los componentes electromecánicos están conectados a través de puertos USB y COM a la unidad del sistema, que en este caso actúa como host. En modelos más antiguos de cajeros automáticos, también puede encontrar conexiones a través del bus SDC.

Sobre la evolución de los ataques, antes los actores de amenazas solamente explotaban debilidades físicas en los cajeros automáticos, empleando dispositivos conocidos como skimmers para robar datos de bandas magnéticas, números de tarjetas o PINs. La transición al uso de técnicas de hacking llegó con el avance tecnológico de los fabricantes de estas máquinas.

Ahora se usan variantes de malware (troyanos bancarios, skimmers, backdoors) para ingresar al host del sistema objetivo mediante unidades USB o a través del abuso de un puerto de acceso remoto.

¿CÓMO OCURRE UNA INFECCIÓN?

*** Hidden text: cannot be quoted. ***

Miles de cajeros automáticos son potencialmente vulnerables a esta variante de ataque. De camino a un centro de procesamiento genuino, el hacker inserta el suyo, falso. Este centro de procesamiento falso le indica al cajero automático que entregue los billetes. Al mismo tiempo, el actor de amenazas configura su centro de procesamiento de tal manera que se emite efectivo independientemente de la tarjeta que se inserte en el cajero automático, incluso si su período de validez ha expirado o su saldo es cero.

Lo principal es que el centro de procesamiento falso la “reconozca”. Un centro de procesamiento falso puede ser artesanal o un simulador de centro de procesamiento diseñado originalmente para depurar la configuración de la red. La siguiente figura muestra un volcado de comandos para emitir cuarenta billetes desde el cuarto casete, enviados desde un centro de procesamiento falso y que están almacenados en diarios de software de cajeros automáticos. Casi parecen reales.

a ver