destapeman

FUCK PUSSYS, YES BADASS

Moderador

Paladín de Nodo

Jinete de Nodo

Burgués de Nodo

Noderador

Nodero

Noder

Buenas noches Noders,

NO HE VENIDO AQUÍ A CONTARTE UN RELATO ERÓGENO DE COMO UNA PUTILLA ME LA CHUPÓ EN UN VAGÓN DE METRO A CAMBIO DE UN CIGARRO HIJO DE PUTA, PERO AHORA QUE TENGO TU ATENCIÓN APRENDE LO QUE ES EL PUTO PROTOCOLO UDP QUE TE VA A VENIR BIEN PARA TU VIDA DE MIERDA PUTO PAJILLERO FRUSTRADO

Bueno Noders, como prometí hace tiempo, aquí os traigo el post sobre como funciona y que es el protocolo UDP.

UDP, User Datagram Protocol en inglés, es un protocolo de comunicación en la capa de transporte que se utiliza para transmitir datos sin conexión en una red de hosts. A diferencia de TCP (Transmission Control Protocol), que establece una conexión antes de transmitir datos y verifica que todos los paquetes se reciban correctamente, UDP simplemente envía los datos sin preocuparse por si llegan o no a su destino.

Como en el post de TCP (dejaré el link al final del post), veamos en qué segmento del modelo OSI o TCP/IP nos encontramos:

Una de las principales ventajas de UDP es que es mucho más rápido y eficiente en términos de ancho de banda que TCP, ya que no tiene que establecer y mantener una conexión. Sin embargo, debido a que no hay una verificación de recepción, puede haber pérdida de paquetes y errores en los datos transmitidos.

Un ejemplo de uso de UDP es en el streaming de vídeo en tiempo real. En lugar de esperar a que se verifique la recepción de cada paquete de vídeo, se envían los datos lo más rápido posible para minimizar el retraso en la transmisión.

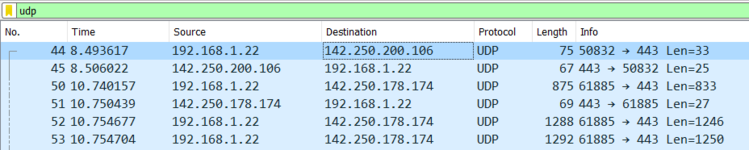

Podemos ver esto que digo en la siguiente captura hecha con wireshark, ahora mismo estoy escuchando música en Youtube y aquí está parte de los paquetes UDP que se envían y reciben en tiempo real:

¿Que cómo se que esas trazas de tráfico son las de la canción que estoy escuchando?

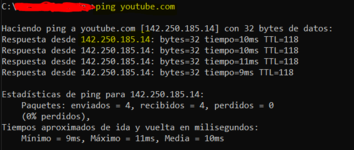

Bueno un ping me puede dar esa información:

Vemos que ambas IP, la que me ha dado a mi tras el ping y la que aparece en la captura de wireshark pertenecen a la misma subred 142.250.128.0/17 o 142.250.0.0/16 por ejemplo, no se el direccionamiento exacto de ese grupo de servidores de Youtube, así que tomároslo como una aproximación.

A malas también podríamos ver con alguna web que nos de más información que un nslookup normal:

Volviendo entonces a la captura de tráfico de wireshark inicial, vemos en comparación a las trazas de tráfico TCP, que se cumple la regla de que no es orientado a conexión:

No vemos flags SYN, SYN-ACK, ACK para establecer la conexión ni tampoco los flags de fin de sesión FIN-ACK, los datos simplemente se envían en orden, pero no tienen por qué llegar así, por eso a veces se nos bugean los vídeos, se nos cortan las llamadas en Teams o similar, porque al no estar orientado a conexión, los paquetes no importan que se pierdan, simplemente van llegando como pueden.

Pensad que sería un coñazo que, al estar viendo una película, te saltase cada 5 sg un mensaje tipo "estoy conectado y este es el siguiente paquete".

Sería INFUMABLE.

Sin embargo, debido a que UDP no verifica la recepción de los paquetes y ya que aquí tocamos normalmente temas de ciberseguridad y por hacer el post con un poco más de chicha ya que como veréis UDP es un protocolo muy simple, es posible que los atacantes realicen un ataque de flood UDP.

Un ataque de flood UDP es una forma de Denegación de Servicio, DoS por sus siglas en inglés, en la que un atacante envía un gran número de paquetes UDP a una dirección IP específica con el objetivo de sobrecargar el sistema y hacerlo inaccesible.

Me he dado cuenta que si pongo el ejemplo de ataque completo aquí, quedaría demasiado extenso, así que lo que voy a hacer es crear un post nuevo y pondré el link debajo de este post para que podáis continuar.

Para repasar el tema de TCP os dejo aquí el link al post donde lo explico:

[REDES] - CAPA TRANSPORTE - PROTOCOLO TCP

Pero ya que estamos aquí, voy a aprovechar para contaros como funciona el protocolo TCP: TCP, Transmission Control Protocol del inglés, es un protocolo de Telecomunicación de la Capa de Transporte, capa 4 en modelo OSI y capa 3 en el modelo TCP/IP. Con esto ya podemos situarnos dentro del...

www.nodo313.net

www.nodo313.net

Un saludo Noders

Adjuntos

Última edición: