mas o menos, miralo tu mismoEsto es lo mismo que el Hidden Eye verdad?

(Tutorial) Zphisher, la mejor herramienta para suplantar paginas web y obtener datos personales

- Autor marcalle100

- Fecha de inicio

- Tagged users

-

🏴☠️ Consigue una invitación al foro para poder registrarte 🏴☠️

✅ Informática · Redes sociales y Emprendimiento · Trading/Forex · Criptomonedas · Códigos y ofertas ✅

Estás usando un navegador obsoleto. No se pueden mostrar este u otros sitios web correctamente.

Se debe actualizar o usar un navegador alternativo.

Se debe actualizar o usar un navegador alternativo.

Anon

🏴☠️

Owner

Staff

Moderador

Paladín de Nodo

Jinete de Nodo

Burgués de Nodo

Noderador

Nodero

Noder

Estaría bien partiendo de este post sacar algún método para los élite donde se explique como saltar 2FA en servicios como Google. @Anon

[GUÍA] Entrando en una cuenta de Gmail con 2FA

En este posts voy a explicar una forma rápida de lograr el acceso a una cuenta de Gmail que tenga activado el 2FA (autenticación en 2 pasos). Si este post recibe el suficiente apoyo haré una actualización subiendo el material necesario para que podáis probarlo vosotros mismos. ¡Empezamos...

Eduen

Miembro muy activo

aIntroducción

Buenos días/tarde/noche noderos, aquí marcalle100 con un nuevo post. Esta vez, enseñando a utilizar una herramienta con la que suplantar paginas web (tales como google, instagram, facebook...). Zphisher.

Con esto podremos farmear tanto correos electrónicos con sus respectivas contraseñas como únicamente correos (para hacer spam) o contraseñas (para generar diccionarios para ataques de fuerza bruta).

También nos da la ip del usuario.

Requisitos

Advertencia

- Pc/Maquina virtual (yo recomiendo virtual box) con kali linux o en su defecto un móvil con la aplicación de termux (tenéis que seguir literalmente los mismos pasos pero para que funcione en termux, hay que desactivar el wifi, activar los datos móviles y el compartir wifi). Si queréis que haga un post explicando como instalar kali linux en una maquina virtual pedirlo.

- El siguiente enlace https://github.com/htr-tech/zphisher

Es recomendable utilizar una vpn para realizar esta practica ( por motivos de seguridad y anonimato)

Yo marcalle100, como noder, no me hago responsable del mal uso que se le pueda dar a esto, es con fines meramente educativos

Proceso de instalación

Ver el archivo adjunto 16430

- En kali linux, abrir una terminal, en termux nada, pq ya es una terminal

- crearemos una carpeta con en comando mkdir + nombrecarpeta. Con el comando ls podemos ver si se ha creado y, con cd + nombrecarpeta, accederemos dentro de la carpeta

3. A continuación, estando dentro de la carpeta, pondremos el siguiente comando: git clone https://github.com/htr-tech/zphisher y pulsamos enter.

4. Esperamos que se descargue y una vez finalizado, escribiremos los comandos cd zphisher (pulsamos enter) y ls (y enter otra vez) de tal forma que podamos ver esto:

Ver el archivo adjunto 16431

5. Finalmente solo queda ejecutarlo con el siguiente comando: ./zphisher.sh y se nos abrirá el siguiente menú:

Ver el archivo adjunto 16432

Uso

Lo primero que tenemos que hacer es seleccionar una opción, yo en mi caso escogeré google. Para ello simplemente tenemos que poner el número y pulsar enter

Ver el archivo adjunto 16433

A continuación, seleccionamos la opción 2 (Ngrok.io) y nuevamente, enter. Este es un servicio que abrirá un túnel de redirección. Esperamos un poco, y este obtenemos esto:

Ver el archivo adjunto 16434

Ese enlace será el que compartamos (no copiarlo con control + c, porque si lo haceis se parará el proceso y no funcionará) y al abirlo, obtendran un inicio de sesion de la plataforma que hemos seleccionado.

Pero claro, la gente no es tonta y verá que ese enlace no es de google (aunque si que tiene el protocolo de seguridad https) así que, como lo camuflamos? Fácil, simplemente tenemos que poner información extra y una arroba al final (en mi caso por ejemplo puedo hacer que el enlace quede así https://google.com@b6ff18350443.ngrok.io). Esto lo que hará es que la información que está entre el https:// y el @, no sirva para nada pero si que aparezca en la URL.

Ver el archivo adjunto 16435

Solo con que la victima entre en el enlace, ya obtendremos su ip y, cuando ponga sus datos y haga click en Sign in, BINGO! ya tenemos su información:

Ver el archivo adjunto 16437

tanto la ip, como la información de inicio de sesión se guardan en archivos de texto como podéis ver.

Tenemos que dejar el servicio activo hasta que la victima entre, en el momento que lo queramos cerrar, simplemente pulsaremos control + c y se finalizará.

Una vez finalizado el servicio, si alguien intenta entrar en el enlace les saldrá un mensaje de error

Final

Bueno, espero que este post os haya servido de ayuda y gustado, si tenéis cualquier duda sentiros libres de preguntar y darle amor. Un saludo y hasta el próximo post ;) ;)

Eso lo das tú por sentado, porque yo por ejemplo sí que lo hago con fines educativos y si le cojo la IP a alguien o cualquier otra mierda es a un colega y luego le explico cómo lo he hecho y ahí acaba.

Además de que cada uno es libre de hacer lo que quiera con la información que tiene a su disposición, ateniéndose a las posteriores consecuencias está claro.

verisaterum

Miembro muy activo

thxIntroducción

Buenos días/tarde/noche noderos, aquí marcalle100 con un nuevo post. Esta vez, enseñando a utilizar una herramienta con la que suplantar paginas web (tales como google, instagram, facebook...). Zphisher.

Con esto podremos farmear tanto correos electrónicos con sus respectivas contraseñas como únicamente correos (para hacer spam) o contraseñas (para generar diccionarios para ataques de fuerza bruta).

También nos da la ip del usuario.

Requisitos

Advertencia

- Pc/Maquina virtual (yo recomiendo virtual box) con kali linux o en su defecto un móvil con la aplicación de termux (tenéis que seguir literalmente los mismos pasos pero para que funcione en termux, hay que desactivar el wifi, activar los datos móviles y el compartir wifi). Si queréis que haga un post explicando como instalar kali linux en una maquina virtual pedirlo.

- El siguiente enlace https://github.com/htr-tech/zphisher

Es recomendable utilizar una vpn para realizar esta practica ( por motivos de seguridad y anonimato)

Yo marcalle100, como noder, no me hago responsable del mal uso que se le pueda dar a esto, es con fines meramente educativos

Proceso de instalación

Ver el archivo adjunto 16430

- En kali linux, abrir una terminal, en termux nada, pq ya es una terminal

- crearemos una carpeta con en comando mkdir + nombrecarpeta. Con el comando ls podemos ver si se ha creado y, con cd + nombrecarpeta, accederemos dentro de la carpeta

3. A continuación, estando dentro de la carpeta, pondremos el siguiente comando: git clone https://github.com/htr-tech/zphisher y pulsamos enter.

4. Esperamos que se descargue y una vez finalizado, escribiremos los comandos cd zphisher (pulsamos enter) y ls (y enter otra vez) de tal forma que podamos ver esto:

Ver el archivo adjunto 16431

5. Finalmente solo queda ejecutarlo con el siguiente comando: ./zphisher.sh y se nos abrirá el siguiente menú:

Ver el archivo adjunto 16432

Uso

Lo primero que tenemos que hacer es seleccionar una opción, yo en mi caso escogeré google. Para ello simplemente tenemos que poner el número y pulsar enter

Ver el archivo adjunto 16433

A continuación, seleccionamos la opción 2 (Ngrok.io) y nuevamente, enter. Este es un servicio que abrirá un túnel de redirección. Esperamos un poco, y este obtenemos esto:

Ver el archivo adjunto 16434

Ese enlace será el que compartamos (no copiarlo con control + c, porque si lo haceis se parará el proceso y no funcionará) y al abirlo, obtendran un inicio de sesion de la plataforma que hemos seleccionado.

Pero claro, la gente no es tonta y verá que ese enlace no es de google (aunque si que tiene el protocolo de seguridad https) así que, como lo camuflamos? Fácil, simplemente tenemos que poner información extra y una arroba al final (en mi caso por ejemplo puedo hacer que el enlace quede así https://google.com@b6ff18350443.ngrok.io). Esto lo que hará es que la información que está entre el https:// y el @, no sirva para nada pero si que aparezca en la URL.

Ver el archivo adjunto 16435

Solo con que la victima entre en el enlace, ya obtendremos su ip y, cuando ponga sus datos y haga click en Sign in, BINGO! ya tenemos su información:

Ver el archivo adjunto 16437

tanto la ip, como la información de inicio de sesión se guardan en archivos de texto como podéis ver.

Tenemos que dejar el servicio activo hasta que la victima entre, en el momento que lo queramos cerrar, simplemente pulsaremos control + c y se finalizará.

Una vez finalizado el servicio, si alguien intenta entrar en el enlace les saldrá un mensaje de error

Final

Bueno, espero que este post os haya servido de ayuda y gustado, si tenéis cualquier duda sentiros libres de preguntar y darle amor. Un saludo y hasta el próximo post ;) ;)

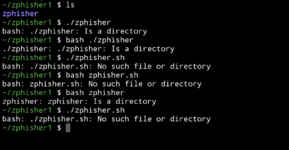

Cuando ya lo tengo hecho todo y ejecuto el comando ./zphisher.sh me sale esto, he probado con varios comandos a ver si me fallaba algo pero no tengo ni puta idea, sabéis cómo abrirlo?Introducción

Buenos días/tarde/noche noderos, aquí marcalle100 con un nuevo post. Esta vez, enseñando a utilizar una herramienta con la que suplantar paginas web (tales como google, instagram, facebook...). Zphisher.

Con esto podremos farmear tanto correos electrónicos con sus respectivas contraseñas como únicamente correos (para hacer spam) o contraseñas (para generar diccionarios para ataques de fuerza bruta).

También nos da la ip del usuario.

Requisitos

Advertencia

- Pc/Maquina virtual (yo recomiendo virtual box) con kali linux o en su defecto un móvil con la aplicación de termux (tenéis que seguir literalmente los mismos pasos pero para que funcione en termux, hay que desactivar el wifi, activar los datos móviles y el compartir wifi). Si queréis que haga un post explicando como instalar kali linux en una maquina virtual pedirlo.

- El siguiente enlace https://github.com/htr-tech/zphisher

Es recomendable utilizar una vpn para realizar esta practica ( por motivos de seguridad y anonimato)

Yo marcalle100, como noder, no me hago responsable del mal uso que se le pueda dar a esto, es con fines meramente educativos

Proceso de instalación

Ver el archivo adjunto 16430

- En kali linux, abrir una terminal, en termux nada, pq ya es una terminal

- crearemos una carpeta con en comando mkdir + nombrecarpeta. Con el comando ls podemos ver si se ha creado y, con cd + nombrecarpeta, accederemos dentro de la carpeta

3. A continuación, estando dentro de la carpeta, pondremos el siguiente comando: git clone https://github.com/htr-tech/zphisher y pulsamos enter.

4. Esperamos que se descargue y una vez finalizado, escribiremos los comandos cd zphisher (pulsamos enter) y ls (y enter otra vez) de tal forma que podamos ver esto:

Ver el archivo adjunto 16431

5. Finalmente solo queda ejecutarlo con el siguiente comando: ./zphisher.sh y se nos abrirá el siguiente menú:

Ver el archivo adjunto 16432

Uso

Lo primero que tenemos que hacer es seleccionar una opción, yo en mi caso escogeré google. Para ello simplemente tenemos que poner el número y pulsar enter

Ver el archivo adjunto 16433

A continuación, seleccionamos la opción 2 (Ngrok.io) y nuevamente, enter. Este es un servicio que abrirá un túnel de redirección. Esperamos un poco, y este obtenemos esto:

Ver el archivo adjunto 16434

Ese enlace será el que compartamos (no copiarlo con control + c, porque si lo haceis se parará el proceso y no funcionará) y al abirlo, obtendran un inicio de sesion de la plataforma que hemos seleccionado.

Pero claro, la gente no es tonta y verá que ese enlace no es de google (aunque si que tiene el protocolo de seguridad https) así que, como lo camuflamos? Fácil, simplemente tenemos que poner información extra y una arroba al final (en mi caso por ejemplo puedo hacer que el enlace quede así https://google.com@b6ff18350443.ngrok.io). Esto lo que hará es que la información que está entre el https:// y el @, no sirva para nada pero si que aparezca en la URL.

Ver el archivo adjunto 16435

Solo con que la victima entre en el enlace, ya obtendremos su ip y, cuando ponga sus datos y haga click en Sign in, BINGO! ya tenemos su información:

Ver el archivo adjunto 16437

tanto la ip, como la información de inicio de sesión se guardan en archivos de texto como podéis ver.

Tenemos que dejar el servicio activo hasta que la victima entre, en el momento que lo queramos cerrar, simplemente pulsaremos control + c y se finalizará.

Una vez finalizado el servicio, si alguien intenta entrar en el enlace les saldrá un mensaje de error

Final

Bueno, espero que este post os haya servido de ayuda y gustado, si tenéis cualquier duda sentiros libres de preguntar y darle amor. Un saludo y hasta el próximo post ;) ;)

Adjuntos

MIS FUCKING DIECESIntroducción

Buenos días/tarde/noche noderos, aquí marcalle100 con un nuevo post. Esta vez, enseñando a utilizar una herramienta con la que suplantar paginas web (tales como google, instagram, facebook...). Zphisher.

Con esto podremos farmear tanto correos electrónicos con sus respectivas contraseñas como únicamente correos (para hacer spam) o contraseñas (para generar diccionarios para ataques de fuerza bruta).

También nos da la ip del usuario.

Requisitos

Advertencia

- Pc/Maquina virtual (yo recomiendo virtual box) con kali linux o en su defecto un móvil con la aplicación de termux (tenéis que seguir literalmente los mismos pasos pero para que funcione en termux, hay que desactivar el wifi, activar los datos móviles y el compartir wifi). Si queréis que haga un post explicando como instalar kali linux en una maquina virtual pedirlo.

- El siguiente enlace https://github.com/htr-tech/zphisher

Es recomendable utilizar una vpn para realizar esta practica ( por motivos de seguridad y anonimato)

Yo marcalle100, como noder, no me hago responsable del mal uso que se le pueda dar a esto, es con fines meramente educativos

Proceso de instalación

Ver el archivo adjunto 16430

- En kali linux, abrir una terminal, en termux nada, pq ya es una terminal

- crearemos una carpeta con en comando mkdir + nombrecarpeta. Con el comando ls podemos ver si se ha creado y, con cd + nombrecarpeta, accederemos dentro de la carpeta

3. A continuación, estando dentro de la carpeta, pondremos el siguiente comando: git clone https://github.com/htr-tech/zphisher y pulsamos enter.

4. Esperamos que se descargue y una vez finalizado, escribiremos los comandos cd zphisher (pulsamos enter) y ls (y enter otra vez) de tal forma que podamos ver esto:

Ver el archivo adjunto 16431

5. Finalmente solo queda ejecutarlo con el siguiente comando: ./zphisher.sh y se nos abrirá el siguiente menú:

Ver el archivo adjunto 16432

Uso

Lo primero que tenemos que hacer es seleccionar una opción, yo en mi caso escogeré google. Para ello simplemente tenemos que poner el número y pulsar enter

Ver el archivo adjunto 16433

A continuación, seleccionamos la opción 2 (Ngrok.io) y nuevamente, enter. Este es un servicio que abrirá un túnel de redirección. Esperamos un poco, y este obtenemos esto:

Ver el archivo adjunto 16434

Ese enlace será el que compartamos (no copiarlo con control + c, porque si lo haceis se parará el proceso y no funcionará) y al abirlo, obtendran un inicio de sesion de la plataforma que hemos seleccionado.

Pero claro, la gente no es tonta y verá que ese enlace no es de google (aunque si que tiene el protocolo de seguridad https) así que, como lo camuflamos? Fácil, simplemente tenemos que poner información extra y una arroba al final (en mi caso por ejemplo puedo hacer que el enlace quede así https://google.com@b6ff18350443.ngrok.io). Esto lo que hará es que la información que está entre el https:// y el @, no sirva para nada pero si que aparezca en la URL.

Ver el archivo adjunto 16435

Solo con que la victima entre en el enlace, ya obtendremos su ip y, cuando ponga sus datos y haga click en Sign in, BINGO! ya tenemos su información:

Ver el archivo adjunto 16437

tanto la ip, como la información de inicio de sesión se guardan en archivos de texto como podéis ver.

Tenemos que dejar el servicio activo hasta que la victima entre, en el momento que lo queramos cerrar, simplemente pulsaremos control + c y se finalizará.

Una vez finalizado el servicio, si alguien intenta entrar en el enlace les saldrá un mensaje de error

Final

Bueno, espero que este post os haya servido de ayuda y gustado, si tenéis cualquier duda sentiros libres de preguntar y darle amor. Un saludo y hasta el próximo post ;) ;)

flxx1000

Miembro muy activo

gracias bro tenia la herramienta pero no sabia como funcionabaIntroducción

Buenos días/tarde/noche noderos, aquí marcalle100 con un nuevo post. Esta vez, enseñando a utilizar una herramienta con la que suplantar paginas web (tales como google, instagram, facebook...). Zphisher.

Con esto podremos farmear tanto correos electrónicos con sus respectivas contraseñas como únicamente correos (para hacer spam) o contraseñas (para generar diccionarios para ataques de fuerza bruta).

También nos da la ip del usuario.

Requisitos

Advertencia

- Pc/Maquina virtual (yo recomiendo virtual box) con kali linux o en su defecto un móvil con la aplicación de termux (tenéis que seguir literalmente los mismos pasos pero para que funcione en termux, hay que desactivar el wifi, activar los datos móviles y el compartir wifi). Si queréis que haga un post explicando como instalar kali linux en una maquina virtual pedirlo.

- El siguiente enlace https://github.com/htr-tech/zphisher

Es recomendable utilizar una vpn para realizar esta practica ( por motivos de seguridad y anonimato)

Yo marcalle100, como noder, no me hago responsable del mal uso que se le pueda dar a esto, es con fines meramente educativos

Proceso de instalación

Ver el archivo adjunto 16430

- En kali linux, abrir una terminal, en termux nada, pq ya es una terminal

- crearemos una carpeta con en comando mkdir + nombrecarpeta. Con el comando ls podemos ver si se ha creado y, con cd + nombrecarpeta, accederemos dentro de la carpeta

3. A continuación, estando dentro de la carpeta, pondremos el siguiente comando: git clone https://github.com/htr-tech/zphisher y pulsamos enter.

4. Esperamos que se descargue y una vez finalizado, escribiremos los comandos cd zphisher (pulsamos enter) y ls (y enter otra vez) de tal forma que podamos ver esto:

Ver el archivo adjunto 16431

5. Finalmente solo queda ejecutarlo con el siguiente comando: ./zphisher.sh y se nos abrirá el siguiente menú:

Ver el archivo adjunto 16432

Uso

Lo primero que tenemos que hacer es seleccionar una opción, yo en mi caso escogeré google. Para ello simplemente tenemos que poner el número y pulsar enter

Ver el archivo adjunto 16433

A continuación, seleccionamos la opción 2 (Ngrok.io) y nuevamente, enter. Este es un servicio que abrirá un túnel de redirección. Esperamos un poco, y este obtenemos esto:

Ver el archivo adjunto 16434

Ese enlace será el que compartamos (no copiarlo con control + c, porque si lo haceis se parará el proceso y no funcionará) y al abirlo, obtendran un inicio de sesion de la plataforma que hemos seleccionado.

Pero claro, la gente no es tonta y verá que ese enlace no es de google (aunque si que tiene el protocolo de seguridad https) así que, como lo camuflamos? Fácil, simplemente tenemos que poner información extra y una arroba al final (en mi caso por ejemplo puedo hacer que el enlace quede así https://google.com@b6ff18350443.ngrok.io). Esto lo que hará es que la información que está entre el https:// y el @, no sirva para nada pero si que aparezca en la URL.

Ver el archivo adjunto 16435

Solo con que la victima entre en el enlace, ya obtendremos su ip y, cuando ponga sus datos y haga click en Sign in, BINGO! ya tenemos su información:

Ver el archivo adjunto 16437

tanto la ip, como la información de inicio de sesión se guardan en archivos de texto como podéis ver.

Tenemos que dejar el servicio activo hasta que la victima entre, en el momento que lo queramos cerrar, simplemente pulsaremos control + c y se finalizará.

Una vez finalizado el servicio, si alguien intenta entrar en el enlace les saldrá un mensaje de error

Final

Bueno, espero que este post os haya servido de ayuda y gustado, si tenéis cualquier duda sentiros libres de preguntar y darle amor. Un saludo y hasta el próximo post ;) ;)

GrandeeeeeIntroducción

Buenos días/tarde/noche noderos, aquí marcalle100 con un nuevo post. Esta vez, enseñando a utilizar una herramienta con la que suplantar paginas web (tales como google, instagram, facebook...). Zphisher.

Con esto podremos farmear tanto correos electrónicos con sus respectivas contraseñas como únicamente correos (para hacer spam) o contraseñas (para generar diccionarios para ataques de fuerza bruta).

También nos da la ip del usuario.

Requisitos

Advertencia

- Pc/Maquina virtual (yo recomiendo virtual box) con kali linux o en su defecto un móvil con la aplicación de termux (tenéis que seguir literalmente los mismos pasos pero para que funcione en termux, hay que desactivar el wifi, activar los datos móviles y el compartir wifi). Si queréis que haga un post explicando como instalar kali linux en una maquina virtual pedirlo.

- El siguiente enlace https://github.com/htr-tech/zphisher

Es recomendable utilizar una vpn para realizar esta practica ( por motivos de seguridad y anonimato)

Yo marcalle100, como noder, no me hago responsable del mal uso que se le pueda dar a esto, es con fines meramente educativos

Proceso de instalación

Ver el archivo adjunto 16430

- En kali linux, abrir una terminal, en termux nada, pq ya es una terminal

- crearemos una carpeta con en comando mkdir + nombrecarpeta. Con el comando ls podemos ver si se ha creado y, con cd + nombrecarpeta, accederemos dentro de la carpeta

3. A continuación, estando dentro de la carpeta, pondremos el siguiente comando: git clone https://github.com/htr-tech/zphisher y pulsamos enter.

4. Esperamos que se descargue y una vez finalizado, escribiremos los comandos cd zphisher (pulsamos enter) y ls (y enter otra vez) de tal forma que podamos ver esto:

Ver el archivo adjunto 16431

5. Finalmente solo queda ejecutarlo con el siguiente comando: ./zphisher.sh y se nos abrirá el siguiente menú:

Ver el archivo adjunto 16432

Uso

Lo primero que tenemos que hacer es seleccionar una opción, yo en mi caso escogeré google. Para ello simplemente tenemos que poner el número y pulsar enter

Ver el archivo adjunto 16433

A continuación, seleccionamos la opción 2 (Ngrok.io) y nuevamente, enter. Este es un servicio que abrirá un túnel de redirección. Esperamos un poco, y este obtenemos esto:

Ver el archivo adjunto 16434

Ese enlace será el que compartamos (no copiarlo con control + c, porque si lo haceis se parará el proceso y no funcionará) y al abirlo, obtendran un inicio de sesion de la plataforma que hemos seleccionado.

Pero claro, la gente no es tonta y verá que ese enlace no es de google (aunque si que tiene el protocolo de seguridad https) así que, como lo camuflamos? Fácil, simplemente tenemos que poner información extra y una arroba al final (en mi caso por ejemplo puedo hacer que el enlace quede así https://google.com@b6ff18350443.ngrok.io). Esto lo que hará es que la información que está entre el https:// y el @, no sirva para nada pero si que aparezca en la URL.

Ver el archivo adjunto 16435

Solo con que la victima entre en el enlace, ya obtendremos su ip y, cuando ponga sus datos y haga click en Sign in, BINGO! ya tenemos su información:

Ver el archivo adjunto 16437

tanto la ip, como la información de inicio de sesión se guardan en archivos de texto como podéis ver.

Tenemos que dejar el servicio activo hasta que la victima entre, en el momento que lo queramos cerrar, simplemente pulsaremos control + c y se finalizará.

Una vez finalizado el servicio, si alguien intenta entrar en el enlace les saldrá un mensaje de error

Final

Bueno, espero que este post os haya servido de ayuda y gustado, si tenéis cualquier duda sentiros libres de preguntar y darle amor. Un saludo y hasta el próximo post ;) ;)